Mr. Tu, Nguyen Duc

NGUYEN DUC TU

Difference Between vSphere 6.7 and vSphere 7.0

As we discussed already, there are a lot of exciting new features that are released with vSpere 7.0. Below the comparison table, shows the difference between VMware vSphere 6.7 & vSphere 7.0 new features and configuration maximums of the virtual machine, ESXi hosts, vCenter Server, etc. There are a lot of configuration maximums that are similar in both vSphere 6.7 & vSphere 7.0. I didn’t include all the configuration maximums in the below table.

Thiết kế, xây dựng các ứng dụng và CSDL cho doanh nghiệp

GIẢI PHÁP XÂY DỰNG HỆ THỐNG CƠ SỞ DỮ LIỆU

Cùng với sự phát triển mạnh mẽ của CNTT, hệ thống Cơ sở Dữ liệu (CSDL) ngày càng trở thành tài sản quan trọng đối với mọi doanh nghiệp. CSDL ngày nay được xem là thành phần cơ bản nhất trong mọi hệ thống ứng dụng, từ các ứng dụng lõi phục vụ sản xuất, kinh doanh cho đến các ứng dụng trao đổi thông tin, hỗ trợ người dùng, marketing, dịch vụ khách hàng…. Do vậy, yêu cầu trang bị hệ thống CSDL phù hợp, đáp ứng được các yêu cầu phát triển đang là một thách thức lớn đối với các doanh nghiệp hiện nay. Hệ thống CSDL phải luôn sẵn sàng, có khả năng hoạt động với hiệu năng cao và đảm bảo tính toàn vẹn ngay cả khi có sự cố xảy ra. Ngoài ra hệ thống CSDL còn phải được bảo đảm an toàn trước các nguy cơ tấn công từ bên ngoài và bên trong, có khả năng hiệu chỉnh, nâng cấp, mở rộng linh hoạt…

Bộ giải pháp bao gồm:

Giải Pháp sẵn sàng cao Oracle Real Application Cluster:

Giải pháp Oracle Real Application Clusters (RAC) là giải pháp xây dựng một hệ thống database gồm nhiều máy chủ xử lý trên cùng một vùng lưu trữ và cung cấp dịch vụ database như một database đơn, hoàn toàn trong suốt cho các ứng dụng. RAC tăng cường khả năng chịu lỗi cho hệ thống trong các trường hợp lỗi về phần cứng hay tạm ngừng một máy chủ. RAC cung cấp tính sẵn sàng cao, khả năng mở rộng và tối ưu chi phí.

Các đặc điểm của giải pháp Oracle Real Application:

- Nhiều instance, mỗi Instance chạy một máy chủ Nhiều instance chia sẻ một database vật lý

- Tất cả instance có cùng database và các control le chung

- Mỗi instance có những log le và undo segment riêng

- Tất cả các instance giao tiếp với nhau thông qua kết nối nội bộ (interconnect) và sử dụng kỹ thuật Cache-Fusion.

Lợi ích:

Oracle RAC là giải pháp mang lại nhiều lợi ích cho khách hàng khi sử dụng: tận dụng tài nguyên, tiết kiệm chi phí và quan trọng nhất là đảm bảo an toàn, sẵn sàng dữ liệu trước những sự cố, thảm họa ngoài ý muốn.

- Đảm bảo tính sẵn sàng cao về mặt hệ thống máy chủ: Oracle RAC cung cấp khả năng đảm bảo an toàn cao về mặt hệ thống máy chủ. Khi một instance gặp sự cố (hay một máy chủ trong hệ thống cluster bị lỗi), khả năng failover sẽ tự động chuyển các kết nối đến các instance khác. Do đó đảm bảo thời gian ngừng hoạt động của hệ thống là thấp nhất.

- Chia sẻ và cân bằng tải của hệ thống: Oracle RAC cung cấp khả năng quản lý tải của hệ thống, phân chia tải làm việc của các máy chủ một cách hợp lý trong hệ thống cluster, đảm bảo hiệu suất hoạt động tối ưu.

- Khả năng mở rộng linh hoạt và dễ dàng: Oracle RAC cho phép mở rộng một cách dễ dàng bằng cách bổ sung máy chủ vào hệ thống cluster có sẵn. Việc này có thể thực hiện online, không cần ngừng hoạt động của hệ thống. Tương tự, việc gỡ bỏ một máy chủ cũng có thể được thực hiện online mà không làm ảnh hưởng đến hệ thống đang hoạt động.

- Tận dụng nguồn tài nguyên, tiết kiệm chi phí đầu tư: Giải pháp Oracle RAC cho phép tận dụng tài nguyên của doanh nghiệp. Khi có nhu cầu tăng công suất làm việc của hệ thống RAC, khách hàng chỉ cần trang bị thêm thiết bị, máy chủ vào môi trường RAC hiện tại mà không cần phải trang bị lại hệ thống mới.

- Quản lý tập trung và dễ dàng: Oracle RAC cung cấp những công cụ như Oracle Enterprise Manager, Oracle Grid Control, Oracle Server Control Utility (SRVCTL), giúp cho việc quản lý các máy chủ tập trung và dễ dàng hơn.

Giải pháp sẵn sàng cao Oracle Data Guard:

Giải pháp Oracle Data Guard là giải pháp xây dựng hệ thống CSDL (Database) bao gồm một Database chính và một hay nhiều Database dự phòng. Database chính, còn gọi là Primary Database có chức năng liên tục gửi những cập nhật dưới dạng dữ liệu redo đến các Database dự phòng, tức Standby Database. Việc này sẽ đảm bảo dữ liệu luôn trong tình trạng đồng bộ giữa các Database với nhau. Trong trường hợp Primary Database bị hỏng do lỗi phần cứng, lỗi dữ liệu hoặc gặp sự cố thì Standby Database sẽ đảm nhiệm vai trò của Primary Database và khi đó các ứng dụng sẽ được chuyển kết nối đến Standby Database. Lúc này Standby Database hoạt động không khác gì Primary Database cho đến khi Primary Database được phục hồi.

Lợi Ích:

Giải pháp Oracle Data Guard đảm bảo tính an toàn dữ liệu, khả năng sẵn sàng, dễ dàng cấu hình và quản trị, đồng thời tiết kiệm chi phí.

- Dự phòng thảm hoạ, bảo vệ dữ liệu và sẵn sàng cao: Khả năng switchover và failover cho phép chuyển đổi nhanh chóng vai trò giữa database chính và database dự phòng, rút ngắn thời gian ngừng hệ thống.

- Bảo vệ dữ liệu toàn diện: Database dự phòng bảo vệ dữ liệu khỏi nguy cơ hỏng hóc dữ liệu và lỗi của người sử dụng. Các hư hỏng mức vật lý của database chính sẽ không được chuyển đến database dự phòng. Đối với các hư hỏng dạng logical hay lỗi người sử dụng gây tổn hại đến database chính thì có thể sửa chữa được. Cuối cùng, dữ liệu redo luôn được xem xét, kiểm tra trước khi được cập nhật vào database dự phòng.

- Sử dụng tài nguyên hiệu quả, tiết kiệm chi phí: Các dữ liệu bảng ở database dự phòng được cập nhật với redo log nhận từ database chính có thể sử dụng cho các mục đích khác như backup, báo cáo, tổng hợp và truy vấn. Do đó sẽ giảm tải cho database chính, tiết kiệm CPU và tăng tốc truy xuất dữ liệu.

- Linh động trong bảo vệ dữ liệu, cân bằng giữa tính sẵn sàng và yêu cầu về hiệu suất: Oracle Data Guard cung cấp các chế độ Maximum Protection, Maximum Availability và Maximum Performance để doanh nghiệp có thể cân đối giữa tính sẵn sàng dữ liệu và yêu cầu về hiệu suất.

- Quản trị tập trung và đơn giản: Data Guard broker (Quản trị Data Guard) cung cấp giao diện đồ hoạ Enterprise Manager và giao diện dòng lệnh DGMGRL để tự động quản lý và thực hiện các thao tác vận hành, giám sát trên nhiều database trong cùng hệ thống Data Guard.

- Tự động phát hiện gián đoạn và xử lý: Nếu kết nối giữa database chính và database dự phòng bị mất, dữ liệu redo phát sinh trên database chính sẽ không được chuyển sang database dự phòng. Một khi kết nối được khôi phục, các dữ liệu redo chưa được chuyển sang sẽ được tự động phát hiện bởi Data Guard và sẽ được chuyển sang database dự phòng. Database dự phòng sẽ tự động đồng bộ hoá với database chính mà không cần sự can thiệp của nhân viên quản trị database.

- Tích hợp với CSDL Oracle: Tính năng Oracle Data Guard được tích hợp sẵn trong phiên bản CSDL Oracle Enterprise Edition, doanh nghiệp không phải trả thêm chi phí cho tính năng này.

Giải pháp đồng bộ dữ liệu Oracle GoldenGate:

Oracle GoldenGate là giải pháp phần mềm hiệu năng cao cho phép đồng bộ và tích hợp dữ liệu theo thời gian thực, đảm bảo tính sẵn sàng cao đối với các ứng dụng quan trọng. Oracle GoldenGate cung cấp khả năng đồng bộ và phân phối dữ liệu của các phiên giao dịch giữa các hệ thống thực thi (production) và phân tích (analysis) một cách ổn định, nhanh chóng và chính xác. Ngoài ra, Oracle GoldenGate có khả năng thu thập, lọc, vận chuyển, kiểm tra, chuyển đổi và phân phối dữ liệu trong môi trường cơ sở dữ liệu Oracle và các cơ sở dữ liệu khác một cách toàn vẹn với hiệu suất cao.

Lợi ích:

- Truy cập theo thời gian thực đến thông tin thực: Các hệ thống ứng dụng kinh doanh quan trọng luôn cần độ sẵn sàng cao nhất, bảo đảm khả năng truy cập nhanh chóng và dễ dàng đến các nguồn dữ liệu chính xác và nhanh chóng đáp ứng với sự thay đổi của yêu cầu kinh doanh của doanh nghiệp. Đặc biệt là khi số lượng các giao dịch cũng như số lượng các ứng dụng trực tuyến ngày càng tăng với tốc độ chóng mặt, các doanh nghiệp sẽ cần đến giải pháp tối ưu để thu thập và phân phối một cách hiệu quả khối lượng dữ liệu khổng lồ của mình. Giải pháp Oracle GoldenGate cung cấp các tính năng thu thập, chuyển đổi, vận chuyển và phân phối các giao dịch của database trên toàn bộ hệ thống. Goden- Gate di chuyển database với hiệu suất cao theo thời gian thực, giúp các ứng dụng quan trọng của doanh nghiệp như internet banking, mua bán trực tuyến, đặt vé qua mạng… được ổn định trong khi không làm ảnh hưởng đáng kể đến tải hệ thống.

- Đảm bảo tính sẵn sàng liên tục đối với các ứng dụng quan trọng: Khi di chuyển dữ liệu, tính toàn vẹn của dữ liệu và giao dịch được GoldenGate duy trì bằng cách sử dụng các cơ chế kiểm tra nghiêm ngặt. Do đó, khi có sự cố ví dụ như đứt kết nối mạng, hư hỏng dữ liệu… xảy ra, dữ liệu và giao dịch vẫn sẽ được an toàn, giúp cho các ứng dụng quan trọng có khả năng hoạt động liên tục với hiệu suất cao.

- Tích hợp dữ liệu theo thời gian thực trên hệ thống: Oracle GoldenGate thu thập và phân phối những dữ liệu thay đổi theo thời gian thực đến các hệ thống data warehouses, các kho dữ liệu đang hoạt động, các hệ thống báo cáo và các database xử lý giao dịch trực tuyến mà không ảnh hưởng đến hiệu năng của hệ thống.

Giải pháp quản lý Oracle Enterprise Manager:

OEM (Oracle Enterprise Management) Grid Control là ứng dụng với giao diện web của Oracle, có khả năng quản lý tập trung các hệ thống CNTT của các tổ chức, doanh nghiệp. OEM Grid Control hỗ trợ người quản trị giám sát hầu hết các thành phần ở các tầng kiến trúc của hệ thống CNTT, bao gồm cả những thành phần thuộc Oracle và không thuộc Oracle như máy chủ, thiết bị lưu trữ, cơ sở dữ liệu, Middleware, Application server, các ứng dụng nghiệp vụ, các thiết bị mạng, máy ảo, các phần mềm hoặc phần cứng của các hãng thứ 3. Oracle Enterprise Manager Grid Control cho phép quản lý các thành phần tài nguyên trong hệ thống CNTT như:

- Quản trị các máy chủ database với RAC management.

- Giám sát ASM – Automatic Storage Management, các thành phần Exadata.

- Quản trị Application Server, Web Server và quản lý chất lượng dịch vụ (SLA – Service Level Management), bao gồm việc xác định loại dịch vụ, giám sát hoạt động và báo cáo chất lượng dịch vụ.

- Theo dõi tổng thể tình trạng của hệ thống và dịch vụ, dựa trên home page và dashboard, có thể truy xuất đến mức chi tiết hơn (drill-down) để phân tích nguyên nhân gây ra lỗi.

- Bổ sung cảnh báo (Alert), chính sách bảo mật và ngưỡng (threshold) cho tất cả các thành phần, đặt quy tắc gửi thông báo lỗi (noti cation).

- Sử dụng template (tập hợp những chỉ tiêu theo dõi) để quản lý theo phương pháp giống nhau cho các loại database, host,… khác nhau.

- Triển khai Database và Application server lên hệ điều hành mới bằng cách sử dụng các thư viện phần mềm đã được kiểm tra trước.

- Quản lý vòng đời sản phẩm Oracle và cập nhật bản vá lỗi cho hệ điều hành, kết nối trực tiếp vào My Oracle- Support để chủ động lấy các bản thông báo, phân phối bản vá lỗi.

- Tự động hoá các tác vụ ở mức hệ điều hành và database bằng cách sử dụng hệ thống đặt lịch công việc.

- Quản lý cấu hình hệ thống, ghi nhận cấu hình hiện tại, so sánh đối chiếu với cấu hình đã lưu để tìm những thành phần đã thay đổi, hoặc xác định cấu hình chuẩn.

- Dễ dàng tạo ra các báo cáo out-of-box (không phải lập trình) để cung cấp cho người dùng, quản lý và lãnh đạo bằng những công cụ tạo báo cáo dạng đồ hoạ, có tính năng bảo mật khi phân phối báo cáo.

- Lợi ích:

- Quản lý tập trung: Giải pháp OEM Grid Control cho phép doanh nghiệp giám sát và quản trị tất cả các thành phần CNTT bao gồm Database, máy chủ, hệ thống lưu trữ, thiết bị mạng,… từ giao diện đồ họa tập trung. Việc quản lý các thành phần với giao diện đồ họa giúp cho người quản trị dễ dàng trong công tác theo dõi và vận hành hệ thống.

- Hệ thống đa quản trị: OEM Grid Control hỗ trợ quản lý đa nhiệm, cho phép phân tách vai trò giữa những người quản trị trên hệ thống nhưng vẫn đảm bảo thông tin được chia sẻ và bảo mật.

- Tự động hóa: OEM Grid Control với công cụ cho phép lập lịch tự động hóa các tác vụ sao lưu, chạy báo cáo định kỳ. Bên cạnh đó, công cụ cho phép người quản trị giám sát hoạt động hệ thống từ xa, khi có sự cố xảy ra trên hệ thống, người quản trị có thể thiết lập các tác vụ cho phép tự động xử lý kịp thời.

- Khả năng mở rộng: OEM Grid Control được phát triển với kiến trúc 3 lớp, do đó đảm bảo hiệu suất hoạt động của hệ thống. Khi có tình trạng quá tải trên OMS, doanh nghiệp có thể dễ dàng thêm OMS vào lớp giữa để chia sẻ và cân bằng tải.

- Kiến trúc mở: OEM Grid Control sử dụng các chuẩn mở, cho phép lập trình và tích hợp các công cụ quản lý thứ 3 vào giao diện quản lý đồ họa. Giúp cho việc quản lý các thành phần trên hệ thống trở nên đơn giản và linh hoạt hơn.

- Chức năng quản trị Database: OEM Grid Control bao gồm các tính năng quản trị Database, nhằm đơn giản hóa thao tác hằng ngày cho người quản trị và công tác quản trị từ xa.

Giải pháp nâng cao tính sẵn sàng cho cơ sở dữ liệu Oracle

Giới thiệu Oracle Data Guard

Oracle Data Guard đảm bảo tính sẵn sàng cao, bảo vệ dữ liệu, và khôi phục sau sự cố. Data Guard cung cấp tất cả các dịch vụ khởi tạo, duy trì, quản lý và giám sát một hay nhiều standby database để Oracle database tiếp tục tồn tại sau sự cố, hư hỏng dữ liệu. Data Guard duy trì các standby database như là các bản sao của primary database. Nếu primary database không sẵn sàng hoạt động, Data Guard có thể chuyển bất kỳ standby database thành primary database, giảm thiểu thời gian ngưng hoạt động. Data Guard có thể sử dụng với sao lưu, khôi phục, và kỹ thuật cluster để tạo ra mức độ cao về bảo vệ dữ liệu và sẵn sàng dữ liệu.

Với Data Guard, có thể cải thiện hiệu năng của primary database bằng cách sao lưu và chạy các báo cáo trên hệ thống standby.

Cấu hình Data Guard

Một cấu hình Data Guard bao gồm một primary database và một hay nhiều standby database. Các database trong một cấu hình Data Guard được kết nối bởi Oracle Net và có thể phân tán về mặt địa lý. Không có giới hạn về vị trí đặt database, chỉ đảm bảo các database phải liên lạc được với nhau. Ví dụ, có thể đặt một standby database trên cùng hệ thống với primary database, cùng với hai standby database trên một hệ thống khác tại một vị trí khác.

Có thể quản lý primary và các standby database bằng cách sử dụng giao diện dòng lệnh SQL hoặc giao diện Data Guard broker, bao gồm một giao diện dòng lệnh và một giao diện đồ họa người dùng được tích hợp trong Oracle Enterprise Manager.

Primary Database

Một cấu hình Data Guard bao gồm một primary database, có chức năng là vai trò chính. Đây là database mà hầu hết ứng dụng truy cập.

Primary database có thể là một single-instance Oracle database hay một Oracle Real Application Clusters (RAC) database.

Standby Databases

Một standby database là một bản copy của primary database. Sử dụng một bản copy backup của primary database, có thể tạo ra standby database và kết hợp standby database này vào trong một cấu hình Data Guard. Khi được tạo ra, Data Guard tự động duy trì mỗi standby database bằng cách truyền redo data từ primary database và apply redo data đến standby database.

Tương tự primary database, một standby database có thể là một single-instance Oracle database hay một Oracle RAC database.

Standby database có các loại sau:

Physical standby database

Cung cấp một bản copy vật lý đồng nhất của primary database, với cấu trúc database giống y primary database. Database schema, bao gồm cả index, là giống nhau. Một physical standby database duy trì đồng bộ với primary database thông qua Redo Apply: thực hiện recover redo data nhận từ primary database và apply redo đến physical standby database.

Với Oracle Database 11g release 1 (11.1), một physical standby database có thể nhận và apply redo trong khi open cho truy cập read-only. Vì thế một physical standby database có thể sử dụng đồng thời để bảo vệ dữ liệu và chạy báo cáo.

Logical standby database

Bao gồm thông tin logic giống như primary database, mặc dù cấu trúc và tổ chức vật lý của dữ liệu có thể khác. Logical standby database duy trì đồng bộ với primary database thông qua SQL Apply: chuyển đổi data trong redo nhận từ primary database thành các lệnh SQL và thực hiện các lệnh SQL này trên standby database.

Một logical standby database có thể sử dụng cho các mục đích nghiệp vụ khác, ngoài các yêu cầu khôi phục từ sự cố. Điều này cho phép người dùng truy cập đến logical standby database để truy vấn, chạy báo cáo bất kỳ lúc nào. Ngoài ra, dùng một logical standby database có thể upgrade Oracle Database software và các bản sửa lỗi mà gần như không phải ngừng hoạt động. Vì vậy, một logical standby database có thể sử dụng đồng thời để bảo vệ dữ liệu, chạy báo cáo, và upgrade database.

Snapshot Standby Database

Một snapshot standby database là một standby database có thể update đầy đủ.

Giống như một physical hay logical standby database, một snapshot standby database nhận và lưu trữ redo data từ một primary database. Không giống một physical hay logical standby database, một snapshot standby database không apply redo data nhận được. Redo data đã nhận bởi một snapshot standby database không apply cho tới khi snapshot standby chuyển đổi trở lại thành một physical standby database, sau khi loại bỏ các local update đã thực hiện với snapshot standby database.

Một snapshot standby database được sử dụng tốt nhất trong trường hợp yêu cầu một cái tạm thời, updatable snapshot của một physical standby database. Bởi vì redo data đã nhận bởi snapshot standby database không apply cho tới khi snapshot standby chuyển đổi trở lại thành một physical standby, nên thời gian cần thiết để recover một primary database bị sự cố thì tỷ lệ hoàn toàn với số lượng redo data cần thiết phải apply.

Các service của Data Guard

Redo Transport Services

Redo transport services điều khiển việc tự động truyền redo data từ primary database đến một hay nhiều đích lưu trữ.

Redo transport services thực hiện các công việc:

• Truyền redo data từ primary system đến standby systems theo cấu hình

• Quản lý tiến trình giải quyết sự ngắt quãng các archived redo log file vì sự cố về mạng.

• Tự động phát hiện các archived redo log file bị thiếu hay hư hỏng trên hệ thống standby, và tự động lấy lại các archived redo log file thay thế từ primary database hoặc từ standby database khác.

Apply Services

Redo data truyền từ primary database được ghi vào standby redo log trên standby database. Apply services tự động apply redo data trên standby database để duy trì sự đồng nhất với primary database. Apply services cũng cho phép truy cập dữ liệu read-only.

Sự khác nhau giữa physical và logical standby databases là cách mà apply services apply archived redo data:

• Với physical standby databases, Data Guard dùng công nghệ Redo Apply: apply redo data trên standby database sử dụng kỹ thuật standard recovery của một Oracle database.

• Với logical standby databases, Data Guard sử dụng công nghệ SQL Apply: chuyển đổi redo data đã nhận thành các lệnh SQL và thực hiện các lệnh SQL trên logical standby database.

Sự chuyển đổi vai trò

Một Oracle database hoạt động theo một trong hai vai trò: primary hoặc standby. Sử dụng Data Guard, có thể thay đổi vai trò của một database bằng hoạt động switchover hoặc failover.

Switchover là đảo ngược vai trò giữa primary database và một trong các standby database của nó. Switchover đảm bảo không mất dữ liệu. Hoạt động này thường được thực hiện cho việc bảo dưỡng theo kế hoạch của primary system. Trong qúa trình switchover, primary database chuyển vai trò thành standby, và standby database chuyển vai trò thành primary.

Failover khi primary database không sẵn sàng hoạt động. Failover chỉ thực hiện trong trường hợp primary database failure, và kết quả của failover là sự chuyển đổi một standby database thành vai trò primary. Quản trị database có thể cấu hình Data Guard để đảm bảo không mất dữ liệu.

Data Guard Broker

Data Guard broker là một framework quản lý phân tán, tự động hóa việc tạo ra, duy trì, và theo dõi cấu hình Data Guard. Có thể sử dụng Oracle Enterprise Manager GUI hay giao diện dòng lệnh Data Guard (DGMGRL) để:

• Tạo cấu hình Data Guard, bao gồm cả thiết lập redo transport services và apply services

• Quản lý toàn bộ cấu hình Data Guard từ bất kỳ hệ thống nào trong cấu hình

• Quản lý và theo dõi cấu hình Data Guard, bao gồm cả Oracle RAC primary hoặc standby databases

• Đơn giản hóa hoạt động switchovers và failovers chỉ bằng một click key trong Oracle Enterprise Manager hay một lệnh trong DGMGRL.

• Cho phép fast-start failover đối với hư hỏng một cách tự động khi primary database trở nên không sẵn sàng hoạt động. Khi fast-start failover là enabled, Data Guard broker xác định nếu một hư hỏng là tất yếu thì bắt đầu failover đối với target standby database đã chỉ rõ một cách tự động, không cần đến sự can thiệp của DBA.

Các đặc điểm của Data Guard

• Phần cứng ở server chính và server dự phòng có thể khác nhau.

• Hệ điều hành cài đặt ở các server phải như nhau

• Các phiên bản Release của hệ điều hành cài trên các server có thể khác nhau

• Các server phải cài đặt cùng bản Release của Oracle Database Enterprise Edition

• Database phải hoạt động ở Archive log mode

• Khôi phục, bảo vệ dữ liệu, và tính sẵn sàng cao.

• Sử dụng hiệu quả tài nguyên hệ thống

• Tinh hoạt trong bảo vệ dữ liệu, cân bằng tính sẵn sàng với các yêu cầu về hiệu năng

• Quản lý tập trung và đơn giản

• Tích hợp với Oracle Database

• Tự động chuyển đổi vai trò

How to combine license keys in My VMware (2006973)

Purpose

Details

Important notes

:- You can combine license keys that are in the same folder to create a single key in the same folder.

- You cannot combine license keys of different editions or for different products, and you cannot combine license keys that are in different folders.

-

Super Users, Procurement Contacts, and users with the Divide & Combine License Keys permissions can combine license keys.

- Log in to My VMware.

- Select Manage License Keys from the navigation bar at the top.

- Select Combine License Keys from the dropdown:

- Select a folder.

Note: You cannot combine license keys from different folders.

- If you have a large number of products or license keys, you can use the By Products tab. To filter products within particular folders, click the Folders dropdown and select a folder. Click Apply.

- Select a product.

- Select two or more license keys to combine into one license key.

- Click Continue.

- Indicate that you have read and understand the warning, then click Confirm.

The change takes place immediately. An alert is generated when the action is complete.

Di chuyển các máy chủ ảo (VM) khi đang tồn tại snapshots

1. Có 3 lựa chọn cho việc di chuyển 1 VM:

- Cold Migration:

- Thực hiện thay đổi lại vị trí của thư mục và toàn bộ các file chứa trong thư mục của 1 máy VM từ datastore này sang datastore khác. Hoặc thay đổi đăng ký thông tin từ host này sang host khác

- Đăng ký VM lại với Inventory.

- Chỉ được thực hiện khi VM đã được poweroff.

- vMotion: Là việc thực hiện di chuyển VM từ host này sang host khá, đồng thời tự động đăng ký lại khi VM đang ở trong trạng thái running.

- Storage vMotion:

- Thực hiện thay đổi lại vị trí của thư mục và toàn bộ các file chứa trong thư mục của 1 máy VM từ datastore này sang datastore khác.

- Được thực hiện khi VM đang running (poweron)

2. Ảnh hưởng của snapshots

vMotion

Trong trường hợp này, tất cả các sanpshot sẽ được giữa lại khi máy chủ VM được vMotion..

Cold Migration

Trong trường hợp này, tất cả các snapshot cùng với file cấu hình .vmx cũng được di chuyển theo.

Khi một VM di chuyển từ ESX hosts này sang hosts khác mà không thay đổi về datastores thì các file của VM cũng không thay đổi.

Storage vMotion

- Đối với các phiên bản ESX/ESXi 3.x và ESX/ESXi 4.x, không thể thực hiện di chuyển VM cho đến khi bạn phải thực hiện xóa hết snapshots hoặc poweroff VM.

- Đối với các phiên bản ESXi 5.0 và 6.0 trở về sau này, việc di chuyển VM chứa snapshot đã được hỗ trợ.

Note: vMotion is supported in AppVols 2.10 and later. svMotion is not supported in View or AppVols.

Migrating vCenter Server 5.5 to vCenter Server Appliance 6.0 U2m (2146439)

- Should I install or upgrade to vSphere 6.0 Update 2m? This release is specifically targeted for customers who want to migrate from a Windows vCenter Server 5.5 to the vCenter Server Appliance. Installing and upgrading is not supported with this release as it is same underlying code base as vSphere 6.0 Update 2. The m in Update 2m denotes Migration.

- How does the vCenter Server Appliance Migration Tool work?

Click here to view the video for a quick overview of the migration process. For more information, see the vSphere Migration guide.

- What versions of vSphere is supported for the Source Windows vCenter Server?

Only vSphere 5.5 Update 3d and earlier. If you are running vSphere 5.0 or 5.1, upgrading to vSphere 5.5 is required before migrating. Both physical and virtual vCenter Server 5.5 installations are fully supported with the vCenter Server Appliance Migration Tool.

- Is vSphere 6.0 supported migration?

No, vSphere is currently not supported for migration. This will be supported in a future release.

- Can I migrate to the vCenter Server Appliance but not upgrade to vSphere 6.0? No, the vCenter Server Appliance Migration includes both the Migration and Upgrade. These two operations are tied together and cannot be separated.

- Can I still migrate if I have my vCenter Server components (vSphere Web Client, vCenter Server, Inventory Service & Single Sign-On Server) distributed across multiple Windows system? Yes, the vCenter Server Appliance Migration Tool will support these different deployment topologies as part of the migration. The Migration Assistant only needs to run on the vCenter Server and SSO Server if the components are distributed. It is important to note the Migration Assistant will provide either a warning or an error message depending on the extension(s) installed on the vSphere Single Sign-On Server. A warning will be displayed for installed stateless extensions such as the vSphere Web Client and vSphere ESXi Dump Collector, but the migration process can proceed. The Migration Assistant will report an error when stateful extensions such as the vCenter Inventory Service, Auto Deploy, and vSphere Authentication Proxy are installed directly on the vSphere Single Sign-On Server. In this case the migration process cannot proceed until these extensions have been moved off the vSphere Single Sign-On Server.

- Can I change my vCenter Server deployment topology and/or my vSphere SSO Domain as part of the migration? No, the vCenter Server Appliance Migration does NOT modify the topology and/or vSphere SSO Domain configurations of your deployment. You must make these changes either before or after the migration.

- What versions of Microsoft SQL Server are supported for migration? All versions of Microsoft SQL Server (including Express and Embedded) that Windows vCenter Server 5.5 supports.

- What version of Oracle for the Windows vCenter Server Database is supported for migration? All versions that Windows vCenter Server 5.5 currently supports is supported with the VCSA Migration Tool.

- If I have an External Microsoft SQL or Oracle Database for my Source Windows vCenter Server, can I continue to use that after the migration? No, as part of the migration, all data within the vCenter Server Database will be migrated to the Embedded vPostgres Database on the vCenter Server Appliance.

- If I have any additional VMware Products (NSX, vROps, vRA, SRM, Horizon View, and so on) and/or 3rd Party Solutions installed on the same machine as Windows vCenter Server, will they still work after the migration? No, because the Source Windows vCenter Server hostname\IP address is transferred and the machine is powered off as part of the migration. You will need to reinstall and re-register any of the VMware Products and/or 3rd Party Solutions on separate system. If you have vSphere Update Manager (VUM) installed on the Source Windows vCenter Server, see the Moving Update Manager to a New Host Machine When Migrating vCenter Server to vCenter Server Appliance section of the Migration guide.

- What happens to the VMware solutions (NSX, vROps, vRA, SRM, Horizon View, and so on) or Third Party Solutions that was associated with the Source Windows vCenter Server? As long as these solutions are NOT installed on the Source Windows vCenter Server, they will continue to function. Plugin registrations are preserved and migrated to the vCenter Server Appliance during migration. Some solutions may require a service refresh to re-connect to the vCenter Server Appliance after migration. You should verify within each product that their connection to the vCenter Server after migration is still valid.

- Can the vCenter Server Appliance Migration be automated? Yes, you can automate using the vCenter Server Appliance Scripted CLI method just like you would for installation and upgrade. There is an example JSON migration template that is included in the vCenter Server Appliance 6.0 Update 2m ISO. If you have a Physical Source Windows vCenter Server, you will need to manually copy/start the Migration Assistant Tool before you start the automated migration. If your Source Windows vCenter Server is a virtual machine, this step is automated for you as part of the Scripted CLI migration.

- Are custom ports on the Source Windows vCenter Server supported? Only if the custom ports were changed for Net Dumper & Auto Deploy Services. All other custom ports are not supported in the vCenter Server Appliance Migration will display an error if it detects any custom ports and prevent the migration from proceeding. Customers will need to revert back to the default ports if they want to perform a migration.

- Are the vCenter Server IP Address/Hostname, UUID, MoRef ID, vSphere Tags, Custom Attributes, Folders, Permissions, VDS, Self-Signed/Customer SSL Certificates, and so on migrated? Yes, the entire vCenter Server configuration will be migrated over. From a customer and third party solutions consumption standpoint, nothing will change because the exact same vSphere API is available for both Windows vCenter Server and the vCenter Server Appliance.

- Can I keep my original vCenter Server virtual machine Display/Inventory name? No, you will have to provide a new vCenter Server Display/Inventory name, but you can reclaim the original name after the migration process has completed. For example, rename the original vCenter Server Display/Inventory name from vCenter-01 to something like vCenter-01-old before you start the migration. Now, you can now use the original vCenter01 Display/Inventory name during the migration process. By performing the rename before the migration, it prevents the need for a Storage vMotion to rename the underlying virtual machine configuration files to match the display/inventory name.

- Can I change the Hostname or IP Address of my vCenter Server during or after migration? You cannot change the Hostname (FQDN), also referred to as Primary Network Identifier (PNID) before or after migration. You can however, change the IP Address if you are using FQDN by updating your DNS records and then updating the IP Address of your vCenter Server using the Virtual Appliance Management Interface (VAMI) located at https://vcenter_server:5480.

- Are local Windows and/or Single Sign-On (SSO) Users migrated? Local Windows users are NOT migrated, you will need to re-create them if you require such users. Single Sign-On users are migrated as part of the vCenter Server Appliance Migration.

- What happens to the scripts that I have configured to run as a vCenter Server Alarm on the Source Windows vCenter Server? These local scripts on the Source Windows vCenter Server will not be migrated as they will not run on the vCenter Server Appliance. The Alarm definitions will be migrated, but they will not execute correctly as the scripts they are configured to run are for the Windows platform only. You will need to either disable, delete or update these vCenter Server Alarms after the migration.

- Is there a way to retrieve scripts or other information from my Windows vCenter Server after the migration has completed? Yes. However, you will want to either isolate your Windows vCenter Server or change its IP Address because if you power on again, you will cause a conflict with the migrated vCenter Server Appliance.

- What user accounts and permissions do I need to perform migration? You will need the SSO Administrator credentials, vCenter Server or ESXi host credentials for deploying the new vCenter Server Appliance and Windows Administrator credentials of the Windows Server running vCenter Server component(s). If you use a Service Account to run the vCenter Server service, make sure the account has the replace a process level token permission. If the Source Windows vCenter Server is joined to a Microsoft Active Directory Domain, you will also need an account that has permissions to join the vCenter Server Appliance to domain. For more information, see vCenter Server migration displays a failed to join domain warning (2146454).

- If migration fails or if I want to see more details regarding a migration, where can I find the logs?

vCenter Server Appliance Migration Tool UI Logs: %appdata%\Local\VMware\CIP\vcsaInstaller\sessions\session_id\logs

vCenter Server Appliance Migration Tool CLI Logs: %TMPDIR/vcsaCliInstaller-<timestamp>/vcsa-cli-installer.log

vCenter Server Appliance Migration Assistant Logs on Source Windows vCenter Server: %temp%/vcsMigration & %temp%/migration-assistant.log - How do I roll back in case of a failed migration? For information on the rollback process, see Rolling Back a Migration of vCenter Server 5.5 on Windows to vCenter Server Appliance 6.0 U2m or Later (2146453)

- Can I consolidate multiple vCenter Servers during the migration process? No, migrations have a 1:1 relationship between the Source Windows vCenter Server and the destination vCenter Server Appliance

- My Source Windows vCenter Server was deployed using DHCP, is this supported? Yes, DHCP is supported as long as the Source” Windows vCenter Server is not using the DHCP IP Address as its Hostname (FQDN). This means that the DHCP Server should be providing a unique hostname and that it is also resolvable through DNS.

- Is the vSphere 6.0 Update 2m vCenter Server Migration Tool an updated version of the VCS to VCVA converter fling? Yes and no. The Fling was intentionally limited in scope to help get early feedback from customers. The new vCenter Server Appliance Migration Tool has been designed with that feedback in mind and supports the various configurations and topologies of a vSphere 5.5 environment. The vCenter Server Appliance Migration tool is also officially supported, unlike the Fling.

- Do I need to break Linked Mode before starting a migration? Yes, you will need to break Linked Mode before starting your migration. This is the same process as a vSphere upgrade.

- The prerequisites checks failed when running the Migration Assistant, how do I restart this process? Before attempting to relaunch the migration assistant, resolve any errors displayed in the console and/or logs. Only one instance of the Migration Assistant can run at any time and if you try to start another instance, an error message will be displayed.

- I was using a backup agent for my Source Windows vCenter Server SQL Database, how do I backup the vCenter Server Appliance vPostgres DB? With the vCenter Server Appliance, full image level backup using a VADP-based solution is the only supported way to fully backup and restore vCenter Server. It is also important to note that even in a Windows vCenter Server using an External Database, simply backing up the vCenter Server Database is not sufficient to fully restore a vCenter Server and all of its data and configuration.

- I was using an Agent (for example, Monitoring, IDS, backup) on my Source Windows vCenter Server, how does this work after migration? We do not support any VMware or Third Party Agents to be installed on the VCSA. Similar functionality can still be provided through the use of vSphere APIs which customers and Third Party Solutions can consume.

- Can I run the vCenter Server Appliance Migration Tool directly on my Source Windows vCenter Server?

No, the VCSA Migration Tool (UI/CLI) needs to run on a different machine other than the Source Windows vCenter Server because it will be shut down during the migration process and you will lose connectivity to the installer. This is not to be confused with the Migration Assistant which does run on the Source Windows vCenter Server which provides communication between the Source Windows vCenter Server and the vCenter Server Appliance in which the data will be migrated to. - What if my vCenter Server is not part of an Active Directory Domain? This is not an issue as long as the vCenter Server has a valid FQDN.

- If the Source Windows vCenter Server is a self-managed vCenter Server that is going to be migrated, can it be used as a deployment target? No, because there is downtime as part of the migration process and the Source Windows vCenter Server will not be available during this time. To migrate in this scenario, you will need to specify the ESXi host that is currently hosting the Source Windows vCenter Server.

- Why is a temporary IP Address required, I thought the migration process retains the current vCenter Server IP address?

The migrated VCSA will retain the Hostname/IP Address of the Source Windows vCenter Server. However, before the switchover, there is a period in which we export the configuration of the Source Windows vCenter Server and the vCenter Server Appliance will need to be on the network with a temporary IP Address that can communicate with the Source Windows vCenter Server.

- What are the requirements for the temporary IP Address?

The temporary IP Address should be on a routable network that is reachable to the Source Windows vCenter Server.

- What if the default port of 9123 for the Migration Assistant running on the Source Windows vCenter Server is not available?

If port 9123 is not available, the Migration Tool will automatically select the next available port. Customers also have the option of specifying an open port. This information is displayed under the migration settings section of the migration assistant. If the default port is not available, you will need to record the new port and specify it when you start the migration wizard.

- How do I select the proper Database size during the migration?

As part of running the Migration Assistant on the Source Windows vCenter Server, it will not only validate but also collect information about your environment. You will be provided with the current size of your vCenter Server Database and from here, you can either match or increase the configuration based on the future growth of this environment.

- During the migration of my Single Sign-On server to a Platform Service Controller, I cannot see or change the appliance size, why is this?

The Platform Services Controller has a standard deployment size of 2 vCPUs and 2GB of RAM.

- After the migration, when logging into my vSphere Web Client, I noticed a message stating that my vCenter Server has expiring license. I was licensed before the migration, what changed?

Before the migration, you were using a vCenter Server 5.5 license. As part of the migration process, you are now using vCenter Server Appliance 6.0 which uses a new license. Login to the MyVMware portal and update your vCenter Server license from version 5.x to 6.0. After you have upgraded your license, apply the new vCenter license key in the vSphere Web Client.

- The Migration Assistant found an incompatible version of Auto Deploy during the pre-check. How do I get past this?

You will need to upgrade the version of Auto Deploy to version 5.5 before starting the migration.

- What if my vCenter Server has two Network Adapters?

The vCenter Server hostname is resolved to the IP Address. If you have more than one NIC which can resolve this lookup, then you will be prompted to select the IP Address of the NIC you wish to migrate.

- Is there an option to NOT migrate the vCenter Server Performance and Historical data?

Yes, by default only core data (Inventory, config and Alarms) is migrated. Select the check box to migrate all vCenter Server Performance and Historical data (Stats, Events, and Tasks). However, not migrating this data will help reduce the amount of overall downtime.

- How do I calculate the amount of downtime that is needed to migrate the “Source” Windows vCenter Server to the vCenter Server Appliance?

To calculate the estimated amount of downtime needed, see Estimating vCenter Server 5.5 to vCenter Server Appliance 6.0 migration time (2146420).

VMware Virtual SAN: The Technology And Its Future

Introduction

In vSphere 5.0, VMware introduced a new software FCoE (Fibre Channel over Ethernet) adapter. This means that if you have a NIC which supports partial FCoE offload, this adapter will allow you to access LUNs over FCoE without needing a dedicated HBA or third party FCoE drivers installed on the ESXi host.

The FCoE protocol encapsulates Fibre Channel frames into Ethernet frames. As a result, your host can use 10 Gbit lossless Ethernet to deliver Fibre Channel traffic. The lossless part is important and I’ll return to that later.

Configuration Steps

A Software FCoE Adapter is software code that performs some of the FCoE processing. The adapter can be used with a number of NICs that support partial FCoE offload. Unlike the hardware FCoE adapter, the software adapter needs to be activated on an ESXi 5.0, similar to how the Software iSCSI adapter is enabled. Go to Storage Adapters in the vSphere client and click ‘Add‘:

To use the Software FCoE Adapter, the NIC used for FCoE must be bound as an uplink to a vSwitch which contains a VMkernel portgroup (vmk). Since FCoE packets are exchanged in a VLAN, the VLAN ID must be set on the physical switch to which the adapter is connected, not on the adapter itself. The VLAN ID is automatically discovered during the FCoE Initialization Protocol (FIP) VLAN discovery process so there is no need to set the VLAN ID manually.

Enhancing Standard Ethernet to handle FCoE

For Fiber Channel to work over Ethernet, there are a number of criteria which must be addressed, namely handling losslessness/congestion and bandwidth management.

1. Losslessness & Congestion: Fiber Channel is a lossless protocol, so no frames can be lost. Since classic Ethernet has no flow control, unlike Fibre Channel, FCoE requires enhancements to the Ethernet standard to support a flow control mechanism to prevents frame loss. One of the problems with Ethernet networks is that when a congestion condition arises, packets will be dropped (lost) if there is no adequate flow control mechanism. A flow control method that is similar to the buffer to buffer credit method on Fiber Channel is needed for FCoE.

FCoE uses a flow control PAUSE mechanism, similar to buffer-to-buffer credits in FC, to ask a transmitting device to hold off sending any more frames until the receiving device says its ok to resume. However, the PAUSE mechanism is not intelligent and could possibly pause all traffic, not just FCoE traffic. To overcome this, the quality of service (QoS) priority bit in the VLAN tag of the Ethernet frame is used to differentiate the traffic types on the network. Ethernet can now be thought of as being divided into 8 virtual lanes based on the QoS priority bit in the VLAN tag.

Different policies such as losslessness, bandwidth allocation and congestion control can be applied these virtual lanes individually. If congestion arises and there is a need to ‘pause’ the Fiber Channel traffic (i.e. the target is busy processing, and wants the source to hold off sending any more frames), then there must be a way of pausing the FC traffic without impacting other network traffic using the wire. Let’s say that FCoE, VM traffic, VMotion traffic, management traffic & FT traffic are all sharing the same 10Gb pipe. If we have congestion with FCoE, we may want to pause it. However, we don’t want to pause all traffic, just FCoE. With standard ethernet, this is not possible – you have to pause everything. So we need an enhancement to pause one class of traffic while allowing the rest of the traffic to flow. PFC (Priority based Flow Control) is an extension of the current Ethernet pause mechanism, sometimes called Per-Priority PAUSE. using per priority pause frames. This way we can pause traffic with a specific priority and allow all other traffic to flow (e.g. pause FCoE traffic while allowing other network traffic to flow).

2. Bandwidth: there needs to be a mechanism to reduce or increase bandwidth. Again, with a 10Gb pipe, we want to be able to use as much of the pipe as possible when other traffic classes are idle. For instance, if we’ve allocated 1Gb of the 10Gb pipe for vMotion traffic, we want this to be available to other traffic types when there are no vMotion operations going on, and similarly we want to dedicate it to vMotion traffic when there are vMotions. Again, this is not achievable with standard ethernet so we need some way of implementing this. ETS (Enhanced Transmission Selection)provides a means to allocate bandwidth to traffic that has a particular priority. The protocol supports changing the bandwidth dynamically.

DCBX – Data Center Bridging Exchange

Data Center Bridging Exchange (DCBX) is a protocol that allows devices to discover & exchange their capabilities with other attached devices. This protocol ensures a consistent configuration across the network. The three purposes of DCBX are:

- Discover Capabilities: The ability for devices to discover and identify capabilities of other devices.

- Identify misconfigurations: The ability to discover misconfigurations of features between devices. Some features can be configured differently on each end of a link whilst other features must be configured identically on both sides. This functionality allows detection of configuration errors.

- Configuration of Peers: A capability allowing DCBX to pass configuration information to a peer.

DCBX relies on Link Layer Discovery Protocol (LLDP) in order to pass this configuration information. LLDP is an industry standard version of Cisco Discovery Protocol (CDP) which allows devices to discover one another and exchange information about basic capabilities. This is why we need to bind a VMkernel port to a vSwitch. Frames will be forwarded to the userworld dcdb process via the CDP VMkernel module to do DCBX. The CDP VMkernel module does both CDP & LLDP. This is an important point to note – the FCoE traffic does not go through the vSwitch. However we need the vSwitch binding so that the frames will be forwarded to the dcbd in userworld through the CDP VMkernel module for DCBx negotiation. The vSwitch is NOT for FCoE data traffic.

Once the Software FCoE is enabled, a new adapter is created, and discovery of devices can now take place.

References:

- Priority Flow Control (PFC) – IEEE 802.1Qbb – Enable multiple traffic types to share a common Ethernet link without interfering with each other

- Enhanced Transmission Selection (ETS) – IEEE 802.1Qaz – Enable consistent management of QoS at the network level by providing consistent scheduling

- Data Center Bridging Exchange Protocol (DCBX) – IEEE 802.1Qaz – Management protocol for enhanced Ethernet capabilities

- VLAN tag – IEEE 802.1q

- Priority tag – IEEE 802.1p

Troubleshooting

The software FCoE adapter can be troubleshooted using a number of techniques available in ESXi 5.0. First there is the esxcli fcoe command namespace that can be used to get adapter & nic information:

The dcbd daemon on the ESXi host will record any errors with discovery or communication. This daemon logs to /var/log/syslog.log. For increased verbosity, dcdb can be run with a ‘-v‘ option. There is also a proc node created when the software FCoE adapter is created, and this can be found in /proc/scsi/fcoe/. This contains interesting information about the FCoE devices discovered, and this proc node should probably be the starting point for an FCoE troubleshooting. Another useful utility is ethtool. When this command is run with the ‘-S‘ option against a physical NIC, it will display statistics including fcoe errors & dropped frames. Very useful.

Tấn công APT: các đặc điểm và biện pháp phòng chống

Trong bài báo trước, Tạp chí ATTT đã giới thiệu bài viết “APT- Cách thức tấn công mạng sử dụng kỹ thuật cao” mô tả chi tiết các bước mà hacker sử dụng để tiến hành tấn công APT còn trong bài báo này, tác giả phân tích một cách khái quát các đặc điểm của tấn công APT và khuyến cáo các biện pháp mà người sử dụng cần thực thi để phòng chống dạng tấn công này.

Tấn công APT có chủ đích

Thuật ngữ APT (Advanced Persistent Threat) được dùng để chỉ kiểu tấn công dai dẳng và có chủ đích vào một thực thể. Kẻ tấn công có thể được hỗ trợ bởi chính phủ của một nước nào đó nhằm tìm kiếm thông tin tình báo từ một chính phủ nước khác. Tuy nhiên không loại trừ mục tiêu tấn công có thể chỉ là một tổ chức tư nhân.

Cho đến nay, tấn công APT thường được dùng với mục đích:

– Thu thập thông tin tình báo có tính chất thù địch.

– Đánh cắp dữ liệu và bán lại bí mật kinh doanh cho các đối thủ.

– Làm mất uy tín của cơ quan tổ chức.

– Phá hoại, gây bất ổn hạ tầng CNTT, viễn thông, điện lực,….

Cuộc tấn công vào website của hãng bảo mật RSA năm 2011, bằng cách lợi dụng lỗ hổng trên Flash Player, hoặc cuộc tấn công sử dụng sâu Stuxnet nhằm vào các cơ sở hạt nhân của Iran có thể được coi là những ví dụ điển hình của thể loại tấn công mạng kiểu này. Tại Việt Nam, trong suốt tháng 7/2013, việc một số báo điện tử phải chịu một cuộc tấn công kéo dài, có chủ đích, gây khó khăn cho việc truy nhập vào website, cũng thuộc dạng tấn công APT này.

|

Trong quá trình chống lại những đợt tấn công DDoS nhằm vào một số báo điện tử tại Việt Nam thời gian vừa qua, các tổ chức an ninh mạng đã tìm ra những mã độc tạo botnet và đã phát hiện ra một loại mã độc nguy hiểm có tên gọi Cbot đang lây nhiễm trên nhiều máy tính. |

APT diễn ra như thế nào?

“Vòng đời” của một cuộc tấn công APT được mô tả theo ba giai đoạn chính như sau, mỗi giai đoạn có thể có nhiều bước.

Giai đoạn chuẩn bị:

Ở giai đoạn này, kẻ tấn công sẽ xác định mục đích tấn công, từ đó tìm kiếm mục tiêu phù hợp. Sau khi đã nhắm được mục tiêu tấn công, chúng sẽ chế tạo công cụ tấn công và đầu tư thời gian, công sức để nghiên cứu mục tiêu (về con người và hạ tầng CNTT của mục tiêu). Bước tiếp theo, chúng sẽ thực hiện tấn công thử.

Giai đoạn khởi động cuộc tấn công – xâm nhập:

Kẻ tấn công sẽ triển khai cuộc tấn công theo kịch bản đã dựng sẵn, sau đó khởi tạo việc xâm nhập, cài cắm virus, backdoor vào hệ thống bị tấn công và khởi sinh các kết nối “ẩn” từ bên ngoài thông qua các backdoor.

Thực hiện đánh cắp dữ liệu, phá hoại:

Thông qua các kết nối đã được cài cắm, kẻ tấn công sẽ tìm cách mở rộng ảnh hưởng vào hệ thống thông tin của nạn nhân và thực hiện các hoạt động đánh cắp định danh, đánh cắp dữ liệu…. Sau đó, chúng sẽ thực hiện bước xóa dấu vết nhằm che giấu các hành vi đã thực hiện.

Một ví dụ điển hình về tấn công APT:

Tháng 3/2013, một cán bộ ngành Công an có nhận được một thư điện tử gửi đích danh từ địa chỉ email mang tên của một cán bộ thuộc Bộ Khoa học và Công nghệ. Email có chữ ký với đầy đủ thông tin, số điện thoại di động của người gửi, kèm theo một tập văn bản đính kèm là công văn mang tên “CV xin xác nhận LLKH- CN.doc”. Nhận thấy email này có một số điểm nghi vấn, đồng chí này đã liên lạc với người gửi thì được biết hộp thư email này thực ra đã bị đánh cắp password từ lâu và hiện chủ sở hữu đã mất quyền sử dụng. Người gửi email cũng không hề quen biết cán bộ công an này.

Bằng các biện pháp nghiệp vụ, cơ quan chuyên môn đã xác định được email này được gửi lên máy chủ của Yahoo từ một máy tính nối mạng có địa chỉ IP 118.145.2.250 tại nước ngoài, thông qua một công ty cung cấp dịch vụ internet của nước này. Cơ quan cảnh sát cũng khẳng định đây là một virus backdoor có chức năng gửi truy vấn tới một máy chủ có địa chỉ IP là 182.242.233.53 tại nước ngoài thông qua nhà cung cấp dịch vụ ở đây. Nếu như không bị phát hiện và ngăn chặn, virus này sẽ bắt đầu quá trình âm thầm đánh cắp dữ liệu mà nạn nhân không hề biết.

Qua ví dụ trên có thể thấy, rõ ràng kẻ tấn công đã nghiên cứu kỹ về nạn nhân mà nó định nhằm tới, từ chức danh đến nội dung công việc đang thực hiện. Với cách tiếp cận này, khi làm việc trên không gian mạng mà không cảnh giác thì sẽ dễ dàng bị “mắc bẫy”.

Kẻ tấn công có thể tổ chức tấn công từ bên ngoài biên giới và hoàn toàn là “ảo”. Điều này làm cho việc truy xét, tìm ra thủ phạm để ngăn chặn và truy cứu trách nhiệm là hết sức khó khăn.

Kỹ thuật tấn công này hoàn toàn không có gì đặc biệt: kẻ tấn công đánh cắp mật khẩu của người trung gian, giả mạo thư điện tử, cài đặt backdoor,…. Đây là các kỹ thuật này hầu như đã xuất hiện từ lâu hoặc đang tồn tại khá phổ biến.

Đánh giá về tấn công APT

Có thực sự là “Advance”: trong tất cả các ví dụ minh họa và các thống kê về tấn công APT đều không có mô tả về một kỹ thuật tấn công mới, hay cao siêu nào được áp dụng khi kẻ tấn công tiến hành APT. Từng kỹ thuật được sử dụng đều rất quen thuộc với các chuyên gia an toàn thông tin. Hầu hết các tấn công sau khi đã được phân tích đều thấy rằng, đó là tổng hợp của một số kiểu tấn công đang phổ biến. Kẻ tấn công đã phối hợp các biện pháp với nhau rất khoa học, tỉ mỉ và thông minh.

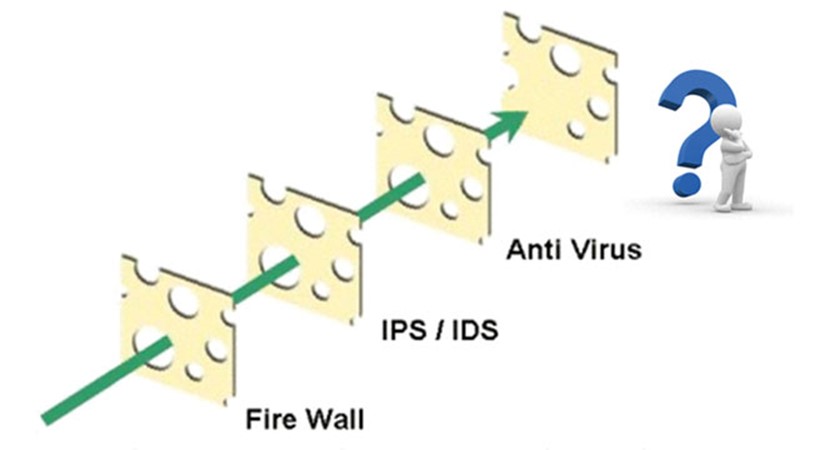

Đánh giá này sẽ giúp bên phòng thủ nhận thức được rằng: việc áp dụng các công cụ, biện pháp bảo mật tối tân, đắt tiền, chưa chắc tránh được các cuộc tấn công APT đã và sẽ xảy ra. Không phải ngẫu nhiên mà một số tài liệu đã gọi kẻ tấn công là các “Nghệ sĩ” và các “Nghệ sĩ” này thường rất kiên trì để vòng tránh qua các biện pháp bảo mật sẵn có. Có nhiều ví dụ về việc nạn nhân có đủ các biện pháp bảo mật như Firewall, IPS, Antivirus,… nhưng hệ thống vẫn bị thiệt hại bởi tấn công APT.

Bị tấn công “Dai dẳng”: Kẻ tấn công có thể bỏ hàng tháng để thu thập thông tin cá nhân của nạn nhân nhằm làm tiền đề cho cuộc tấn công, từ cách đặt tên file, mối quan tâm khi mở email, mối quan hệ của nạn nhân trên thế giới ảo,… Kẻ tấn công cũng có thể bỏ nhiều tháng để thử đi thử lại một công cụ, một phương thức tấn công sao cho có thể khai thác được một lỗi bảo mật trên hệ thống của “nạn nhân”, sau đó có thể chờ vài tháng để kích hoạt các hành động tấn công.

Cuộc chiến bị động và không “công bằng”: Một chuyên gia đã phát biểu trên Tạp chí SCMagazine vào đầu năm 2013 như sau: “chỉ có 2 loại nạn nhân: một loại đã và đang bị tấn công, còn lại là những nạn nhân không biết là mình đang bị tấn công”. Một trojan, backdoor, virus nhiễm vào máy tính ngày hôm nay, có thể sẽ là mở đầu của một tấn công APT vào những ngày sau đó. Với sự bùng nổ của Internet, bất kỳ ai cũng có thể tải xuống (hoặc mua) một bộ công cụ để phát triển các cách tấn công cơ bản như: chế ra sâu, trojan, backdoor, virus,… Bên phía phòng thủ sẽ luôn phải “chạy theo sau” sự phát triển không mong muốn này.

Chống lại APT

Một điều rất dễ nhận thấy là trong một chuỗi các thao tác, chỉ cần một trong các thao tác bị phát hiện và chặn đứng, thì cuộc tấn công APT sẽ coi như thất bại. Nếu một trong các tình huống sau đây xảy ra thì tấn công APT khó có thể thành công:

– Không có các thông tin về nạn nhân (tên tuổi, địa chỉ email, số điện thoại,…), không có mô tả về hệ thống của nạn nhân, thì việc đưa ra kịch bản tấn công là bế tắc.

– Không có các điểm yếu, các lỗ hổng trên hệ thống (lỗi trên hệ điều hành, lỗi trên ứng dụng, lỗi do các phần mềm của bên thứ 3), kẻ tấn công sẽ không có cơ hội để lợi dụng lấn sâu, khai thác hệ thống.

– Phát hiện và ngăn chặn kịp thời kết nối tới máy chủ điều khiển.

– Phát hiện và ngăn chặn kịp thời các hành động phát tán, cài đặt mã độc hại trong hệ thống.

Chính vì tấn công APT rất tỉ mỉ, bao gồm nhiều bước và dường như được thiết kế riêng cho từng cá nhân, do đó điểm yếu của APT là nó có thể thành công với một số nạn nhân nhất định, nhưng sẽ thất bại nếu môi trường của nạn nhân thay đổi.

Từ nhận định này, một số chuyên gia an toàn thông tin trên thế giới đề xuất áp dụng mô hình “Phomát Thụy sỹ – Swiss Cheese” để chống lại APT. Nguyên tắc của mô hình là: Một miếng phomat có thể có lỗ thủng nhưng nếu ta khéo léo sắp sếp chúng so le với nhau, hệ thống sẽ được bịt kín.

Từ nguyên tắc này, việc triển khai các hành động cụ thể chống lại tấn công APT có thể theo một số bước sau:

– Nắm rõ về giá trị của các tài nguyên thông tin trong hệ thống, từ đó xác định các biện pháp cất giữ, bảo vệ một cách phù hợp đối với các tài nguyên trọng yếu.

– Có một hệ thống các biện pháp an toàn thông tin cơ bản, phù hợp với thực trạng nhiệm vụ của hệ thống. Điều này giúp các nhà quản lý về an toàn thông tin của tổ chức có thể kịp thời phát hiện và chặn đứng một khâu nào đó của cuộc tấn công. Ví dụ: hệ thống SIEM sẽ giúp sớm phát hiện ra các hành vi và luồng đi của tấn công.

– Luôn quan tâm tới luồng di chuyển của các dữ liệu quan trọng, kiểm soát các hành vi diễn ra tại các tài nguyên trọng yếu của hệ thống – bằng các công cụ tự động, hay bằng các thao tác quản lý hàng ngày.

– Kịp thời áp dụng các biện pháp cụ thể, bằng các giải pháp, công cụ nhằm có ngay được các “lát phomát” thích hợp, che kín các lỗ hổng của hệ thống.

APT là sản phẩm “may đo”, do đó các biện pháp trên đây cũng chưa chắc là đúng cho mọi hoàn cảnh, song chúng góp một phần vào định hướng để giúp hệ thống máy tính an toàn trước các cuộc tấn công APT dai dẳng, có chủ đích.

VIỆT NAM TRƯỚC HIỂM HỌA TẤN CÔNG APT

Trước các cuộc tấn công ngày càng tinh vi và có chủ đích, nhiều tổ chức, doanh nghiệp bị xâm nhập và gánh chịu thiệt hại tàn khốc là khó tránh khỏi.

- Hiện trạng về ATTT 2015 có chiều hướng xấu đi

- Việt Nam tham gia diễn tập quốc tế chống tấn công mạng

- Việt Nam trước thách thức gia tăng tấn công mạng hiện đại

- Cần có thao trường diễn tập ATTT chống tấn công mạng

- SOS: ‘Tấn công mạng tàn khốc!’

Đó là lời cảnh báo của các chuyên gia đến từ nhiều công ty hoạt động trong lĩnh vực an ninh thông tin, CNTT có uy tín trên thế giới tại Ngày ATTT Việt Nam 2015 tại TP.HCM hôm 19/11. Theo các chuyên gia, sự bảo vệ ngày nay là không đủ để đối phó với tấn công mạng hiện đại vì các giải pháp triển khai khác nhau thường độc lập với nhau. Để đạt mục tiêu giảm thiểu nguy cơ bị tấn công có chủ đích thì các giải pháp an ninh mạng phải được kết hợp chặt chẽ dưới cái nhìn bức tranh toàn cảnh, phát hiện sớm, phản ứng nhanh.

|

Ông Tất Thành Cang – Phó Bí thư, Phó Chủ tịch UBND TP.HCM cho biết, Thành phố trước đây đã phê duyệt chương trình xây dựng và triển khai an ninh thông tin trong cơ quan quản lý nhà nước giai đoạn 2012-2015. Ảnh: Cao Minh |

Hệ thống nào cũng có thể bị tấn công APT xuyên thủng

Tấn công có chủ đích, hay tấn công APT gần đây được nhắc tới liên tục, đặc biệt trong Ngày ATTT năm nay. Vậy tấn công APT là gì và nguy hiểm ra sao?

APT là viết tắt của cụm từ “Advanced Persistent Threat” – những mối nguy hiểm cao thường trực. Tấn công APT là hình thức mà hacker, hay một nhóm hacker có tổ chức, tấn công bền bỉ có chủ đích nhắm vào tổ chức, doanh nghiệp (TC/DN) cụ thể nhằm đạt cho được mục tiêu, chẳng hạn như đánh cắp dữ liệu quan trọng bằng mọi cách.

Tội phạm mạng đang trở thành một ngành công nghiệp có lợi nhuận lớn, giá trị hàng tỷ đô la Mỹ. Các cuộc tấn công của hacker chuyên nghiệp, có tổ chức, phần lớn là có chủ đích nhằm kiếm tiền hoặc phá hoại theo đơn đặt hàng. Theo các chuyên gia thuyết trình tại Ngày ATTT 2015, tội phạm mạng đang có những bước phát triển rất nhanh, sử dụng nhiều kỹ thuật tiên tiến, khai thác các lỗ hổng zero-day, tấn công bằng nhiều phương thức tinh vi để xuyên thủng các hệ thống phòng vệ.

Điều đặc biệt nguy hiểm của tấn công APT là hacker có thể tạo ra malware riêng cho từng mục tiêu cụ thể, ủ bệnh rất lâu, thậm chí theo chia sẻ của các chuyên gia bảo mật thì có những loại malware có hành vi thể hiện rất ít nên cực kỳ khó phát hiện, kể cả khi chạy kiểm thử trong môi trường giả lập Sandbox. Với những loại malware này, giải pháp truyền thống dựa trên phân tích chữ ký (signature) trở nên bất lực trong việc phát hiện và ngăn chặn.

Chiêu thức đánh lừa kiểu phi kỹ thuật (social engineering) thông qua những email hay website có chứa mã độc vẫn được hacker dùng nhiều và rất hiệu quả. Xu hướng BYOD và người dùng truy cập làm việc từ xa cũng tạo điệu kiện hơn cho hacker xâm nhập mạng TC/DN. Việc truy tìm hacker không hề dễ, chưa kể là tội phạm tấn công mạng và nạn nhân thường không cùng một quốc gia nên càng gây khó cho các cơ quan thực thi pháp luật.

Minh chứng rõ nhất là trường hợp nhóm APT30 suốt 10 năm qua đã tấn công nhiều cơ quan chính phủ và nhà báo tại các nước Đông Nam Á, trong đó có Việt Nam, bằng cùng một phương thức mà gần đây mới bị phát hiện, theo công bố của công ty bảo mật FireEyE của Mỹ trong một cuộc họp báo hồi tháng 5.

Vụ hãng phim Sony Pictures bị hacker tấn công vào cuối năm 2014 gây thiệt hại hàng tỷ đô la Mỹ, và nhiều nạn nhân trước đó như Home Depot, eBay, JPMorgan báo hiệu các TC/DN đang đối mặt với nguy cơ thiệt hại khó lường nếu phương thức bảo mật không thay đổi.

Mức độ nguy hiểm của tấn công APT được ông Nguyễn Thành Đồng – kỹ sư bảo mật của công ty NPCore chia sẻ tại Ngày ATTT, qua sự cố nhiều ngân hàng và đài truyền hình Hàn Quốc bị tê liệt do hacker tấn công vào năm 2013, tổn thất vô cùng to lớn. Đây đều là những đơn vị có hạ tầng CNTT tốt với hệ thống an ninh thông tin được đầu tư bài bản.

Tại Việt Nam, theo ông Võ Đỗ Thắng – Giám đốc Trung tâm Athena cho biết, dữ liệu nội bộ TC/DN có giá trị đang là đích nhắm tấn công APT. Đối tượng bị tấn công nhiều tập trung vào nhóm các DN tư nhân, FDI có doanh thu lớn, nhất là những đơn vị không có người chuyên trách CNTT. Nhiều doanh nghiệp có sản phẩm độc quyền như điện, nước, xăng, dầu, thực phẩm, cùng các ngân hàng, cơ quan chính phủ cũng là đối tượng của tấn công APT, nhiều đơn vị bị xâm nhập sâu.

“Có doanh nghiệp FDI ở Bình Dương bị cài mã độc trong hệ thống máy tính hơn một năm mà không biết, đã bị mất hàng gigabyte dữ liệu kế toán, bí mật kinh doanh, các bản thiết kế sản phẩm… Giá trị thiệt hại sơ bộ lên đến hàng trăm ngàn đô la Mỹ”, ông Thắng cho biết.

Tấn công phá hoại đáng chú ý tại Việt Nam là vụ VCCorp bị tấn công làm ngưng trệ nhiều ngày một loạt trang web trong nước có lượt truy cập cao mà công ty chịu trách nhiệm quản lý kỹ thuật, gây thiệt hại cho VCCorp hàng chục tỷ đồng.

Tình hình chung là sự vi phạm không còn là “nếu” mà là “khi nào”. Và TC/DN sẽ chịu thiệt hại tàn khốc do mất quá nhiều thời gian để phát hiện malware. Theo thống kê, thời gian trung bình để phát hiện xâm nhập đã giảm xuống còn 205 ngày – vẫn là khoảng thời gian quá lớn.

|

Cuộc thi “Sinh viên với ATTT” trong khuôn khổ chuỗi hoạt động của Ngày ATTT Việt Nam 2015. Ảnh: Cao Minh |

Cuộc chiến không cân sức

Theo cảnh báo của ông Nguyễn Quốc Thành – phụ trách kỹ thuật của Trend Micro, mọi hàng rào phòng thủ tiêu chuẩn đã trở nên lỗi thời trước những cuộc tấn công APT được thiết kế riêng. Hệ thống bị xuyên thủng chỉ là vấn đề thời gian trước kiểu tấn công “đo ni đóng dày” – nghiên cứu, thiết kế, lập trình và thử nghiệm cho mục tiêu cụ thể.

“Hacker có quá nhiều lợi thế so với bên bị tấn công. Chúng dễ dàng kết nối với các hacker lão luyện trên mạng, có nhiều điểm yếu trên hệ thống phòng thủ để khai thác tấn công và có mục tiêu rõ ràng. Trong khi đó đối tượng bị tấn công có quá nhiều công việc thường ngày, không dễ gì tập trung toàn bộ sức lực cho hệ thống phòng thủ vốn luôn có nhiều sơ hở, họ cũng không có điều kiện giao tiếp thường xuyên với các chuyên gia, và chỉ một sai lầm là phải trả giá”, ông Thành phân tích.

Ông Quang Hùng, trưởng đại diện của công ty FireEyE tại Việt Nam, cũng đồng quan điểm với ông Thành của Trend Micro khi cho rằng đang có một khoảng cách lớn về tương quan lực lượng và năng lực giữa tội phạm mạng và đội ngũ phòng thủ. Theo FireEyE , các mối đe dọa tấn công APT ngày nay dễ dàng vô hiệu hóa khả năng bảo vệ của các giải pháp bảo mật truyền thống. “Hoạt động tấn công còn tỏ ra nguy hiểm hơn trước nhiều vì có tổ chức và thậm chí còn được bảo trợ bởi các nhóm tội phạm mạng (FIN4) hay bởi chính phủ (APT1, APT28, APT30)”, ông Hùng nhấn mạnh với từ “bảo trợ”.

FireEyE phân loại nhiều nhóm tấn công, như APT25 chuyên nhắm vào lĩnh vực ngân hàng, APT1 và APT30 thì được thiết kế cho đối tượng tấn công là các cơ quan chính phủ, công ty năng lượng bao gồm dầu khí, điện lực.

“Không tổ chức nào có thể an toàn” khi tội phạm mạng đang gia tăng xu hướng tấn công có mục đích, có tổ chức và có trình độ cao, theo nhận định của ông Keshav Dhakad – Giám đốc khu vực, Bộ phận phòng chống tội phạm số, Microsoft châu Á. Ông cho rằng thách thức an ninh mạng được đặt ra trước thực tế người dùng luôn mong muốn truy cập mọi thứ để làm việc với năng suất cao, thiết bị bùng nổ về số lượng, chủng loại làm xói mòn mọi tiêu chuẩn, ứng dụng triển khai trên nhiều nền tảng ngày càng nhiều nhưng ngay từ khâu lập trình các nhà phát triển phần mềm đã không chú trọng đến an ninh, ATTT.

|

Lực lượng tấn công dưới sự chỉ đạo của TS. Nguyễn Anh Tuấn – Ủy viên BCH VNISA phía Nam tại buổi Diễn tập về ATTT tại TP.HCM hôm 18/11. Ảnh: Nhật Thanh |

Vấn đề nhân lực

APT chỉ là một phần trong câu chuyện xu thế tấn công nhiều hướng và đa dạng, trước thực tế phần lớn các TC/DN chưa nhận thức đầy đủ mối nguy hiểm của các lỗ hổng bảo mật, thiếu nhân viên chuyên trách về ATTT, nhân lực trình độ thấp nên không hiểu vá lỗ hổng sao cho đúng, chưa hiểu phải bảo vệ gì và bảo vệ thế nào.

Trong bài phát biểu “Tương lai của an ninh mạng”, ông Peter Sparkes – Giám đốc khối dịch vụ quản lý bảo mật của Symantec khu vực châu Á–Thái Bình Dương và Nhật Bản nhấn mạnh “nhân lực là vấn đề trọng yếu”. Ông cho biết, các cuộc tấn công ngày nay diễn ra nhanh hơn nên các giải pháp phòng chống chỉ tập trung vào thiết bị là không đủ mà phải nhìn toàn cảnh, bảo vệ toàn hệ thống, và phải bảo vệ người dùng cuối.

Tình trạng thiếu hụt chuyên gia ATTT là điều đáng lo ngại, theo ông Olaf Krohmann – Giám đốc giải pháp bảo mật Cisco, khu vực châu Á. Không đủ nhân lực để sẵn sàng chống lại tấn công mạng ngay từ hôm nay thì tương lai khó khăn càng chồng chất. Đại diện của Cisco cho biết, tới năm 2020, khoảng 75% nền kinh tế thế giới được số hóa, với 56 tỷ thiết bị được kết nối trong xu hướng Internet of Things, diện tấn công trở nên quá rộng nên sẽ quá khó để phát hiện sớm các cuộc xâm nhập – điều cực kỳ quan trọng để giữ ATTT.

“Bất lực trước những gì chúng ta không nhìn thấy” là câu nói quen thuộc của nhiều chuyên gia ATTT để nói lên tầm quan trọng của phát hiện.

Phát hiện ngày càng khó nên phải có cách tiếp cận mới. Đó là quan điểm của ông Chris Petersen – Phó chủ tịch công nghệ và sản phẩm, đồng thời là nhà sáng lập Logrhythm với bài phát biểu “Phòng chống tấn công mạng công nghệ cao: hệ thống phân tích, nhận diện và phòng vệ thông minh”. Kẻ xấu từ bên trong nên phân tích dữ liệu và hành vi rất quan trọng. Các máy có khả năng học với trí tuệ nhân tạo sẽ giúp phân tích thông minh. Tuy nhiên ông cũng chỉ ra rằng quyết định thuộc về con người, và phân tích thông minh là để hỗ trợ giúp con người ra quyết định đúng. Mẫu số chung theo ông vẫn là phát hiện sớm, và muốn thế thì phải hiểu bức tranh tổng thể, ngoài trợ giúp của máy thông minh để phân tích dữ liệu lớn vẫn cần tới chuyên gia mà tình trạng chung là quá thiếu.

Theo cảnh báo của các chuyên gia bảo mật thì các phương pháp truyền thống đang thất bại do kỹ thuật tấn công lây nhiễm phát triển quá nhanh, với nhiều thủ đoạn tinh vi vượt trình độ của nhân viên có trách nhiệm về ATTT của TC/DN. Con người là nhân tố quan trọng nhất, không có kỹ năng thì không thể bảo vệ hệ thống.

|

Lực lượng ứng cứu sự cố ATTT TP.HCM trong vai trò phòng thủ, dưới sự chỉ đạo của TS. Trịnh Ngọc Minh – Phó chủ tịch VNISA phía Nam tại buổi diễn tập ATTT tại TP.HCM hôm 18/11. Ảnh: Cao Minh |

Và hành động của chúng ta

Phát biểu tại Ngày ATTT 2015, Giám đốc sở TTTT TP.HCM, ông Lê Thái Hỷ nhấn mạnh, điều cốt yếu là chúng ta phải hành động và hành động ngay. Nhân sự có mặt của Thứ trưởng Bộ TTTT Nguyễn Thành Hưng, ông Lê Thái Hỷ bày tỏ TP.HCM mong muốn đầu tư một phòng thí nghiệm ATTT, làm thao trường diễn tập thực hành để huấn luyện và đào tạo đội ngũ kỹ thuật trình độ cao, phục vụ công tác đảm bảo ATTT trong dài hạn.

“Tôi mong muốn Ủy ban quốc gia về ứng dụng CNTT và Bộ TTTT xem xét và ủng hộ đề xuất của Sở TTTT TP.HCM đầu tư một phòng thí nghiệm về ATTT cho khu vực phía Nam”.

VNISA phía Nam đã nhiều lần lên tiếng về việc thiếu diễn tập ATTT là một lỗ hổng lớn đối với các TC/DN trong việc xây dựng hệ thống bảo đảm ATTT cho đơn vị trong bối cảnh các cuộc tấn công mạng ngày càng phức tạp, đặc biệt là hình thức tấn công APT với sự đeo bám dai dẳng của hacker. Tình hình phức tạp tới mức Thứ trưởng Nguyễn Thành Hưng thậm chí còn đề cập tới dấu hiệu “chiến tranh mạng” trong tương lai gần khi phát biểu tại buổi diễn tập bảo vệ Hệ thống thông tin TP.HCM 2015 do Sở TTTT phối hợp cùng VNISA phía Nam tổ chức hôm 18/11.

Ông Trịnh Ngọc Minh – Phó chủ tịch BCH VNISA phía Nam cho biết, đã có những chuyển biến mạnh mẽ là chúng ta đã tham gia diễn tập ATTT với các nước trong khu vực (gần 100 cơ quan, tổ chức của Việt Nam đã tham gia cuộc diễn tập quốc tế về chống tấn công mạng, với sự tham gia của 14 quốc gia hôm 28/10 – PV) để xây dựng khả năng phát hiện, phân tích và ứng cứu mỗi khi bị tấn công bằng mã độc.

Qua thành công của buổi diễn tập chống tấn công mạng hôm 18/11, lấy “thao trường Cyber Range” của Cisco làm thực địa với những kịch bản xảy ra như trong thực tế, đại diện VNISA phía Nam khuyến nghị cơ quan quản lý nhà nước cần tiếp tục liên kết và chủ trì các hoạt động diễn tập thường xuyên với những kịch bản ngày càng khó hơn, sát thực tế hơn để sẵn sàng xử lý sự cố an ninh mạng trong thực tế.

VNISA phía Nam cũng khuyến nghị các DN cần chú ý đến con người và qui trình; Truyền thông, báo chí nên tích cực vào cuộc để nâng cao nhận thức cho toàn xã hội. VNISA phía Nam còn cho biết sẽ cố gắng phát huy vai trò của mình trong việc làm cầu nối giữa các đơn vị chuyên ngành và các DN có nhu cầu.

SOS: ‘Tấn công mạng tàn khốc!’

Phát biểu khai mạc Ngày ATTT Việt Nam 2015 với chủ đề: “Xu hướng phá hoại tàn khốc của tấn công mạng hiện đại” diễn ra hôm 19/11 tại TP.HCM, ông Ngô Vi Đồng – Chủ tịch Chi hội An toàn thông tin Phía Nam (VNISA phía Nam) cho biết tình hình an toàn, an ninh thông tin trên toàn thế giới đang có những diễn biến ngày càng phức tạp, bất kỳ tổ chức, doanh nghiệp nào cũng có thể bị hacker tấn công, và chịu thiệt hại lớn về tiền tài, vật chất.

Thực tế, thời gian qua, an ninh mạng đã trở thành đề tài nóng trên bàn nghị sự trong các cuộc hội đàm giữa các nguyên thủ quốc gia. Cả thế giới đã nhận thức được rằng trong kỷ nguyên số ngày nay, các cuộc tấn công mạng không chừa bất cứ ai, tổ chức nào, cho dù ở đâu với những hậu quả tàn khốc khó lường.

Một mối quan ngại đang nổi lên gần đây là xu hướng các cơ sở hạ tầng trọng yếu của nền kinh tế xã hội như các hệ thống điện, nước, giao thông ngày càng phát triển, kết nối sâu rộng với Internet đang là những điểm yếu, trở thành đích nhắm của các cuộc tấn công chủ đích từ bên ngoài nhằm gây xáo trộn toàn xã hội.

Hiểm họa tấn công mạng tinh vi với qui mô rộng lớn

Trong 9 tháng đầu năm 2015, theo thống kê của VNCERT đã phát hiện hơn 3 triệu địa chỉ IP trong nước bị nhiễm mã độc và bị điều khiển bởi các máy chủ bên ngoài lãnh thổ Việt Nam, hơn 18 nghìn website bị nhiễm mã độc và lây lan mã độc đến các máy tính trong mạng. Qui mô tấn công mạng đã ở mức rộng lớn mà vài năm trước khó ai có thể hình dung.

Điều đáng sợ là “hàng triệu máy tính tại Việt Nam đang bị nhiễm mã độc và tham gia vào các mạng Botnet toàn cầu”, theo báo cáo của VNISA phía Nam.

Các chuyên gia đến dự Ngày ATTT Việt Nam năm nay từ các công ty bảo mật nổi tiếng trên thế giới như FireEye, Trend Micro, NPCORE đặc biệt bày tỏ lo ngại về tình hình gia tăng tấn công có chủ đích(APT) với mức độ ngày càng tinh vi. Trong khi đó báo cáo “Hiện trạng về ATTT khu vực phía Nam năm 2015” của VNISA phía Nam cho biết Việt Nam cũng đã hứng chịu các cuộc tấn công APT đến từ bên ngoài.

Thông tin về các cuộc tấn công APT tại Việt Nam thời gian qua rất hạn chế, nhưng báo cáo của VNISA phía Nam dẫn nguồn từ một hội thảo trong nước hồi tháng 5, tại đó hãng bảo mật FireEye của Mỹ chỉ đích danh nhóm tấn công mang tên APT30 đã nhiều năm thâm nhập trái phép vào các hệ thống máy tính tại Việt Nam, uy hiếp an ninh thông tin trong nước.

Nhiều chuyên gia bảo mật cũng lên tiếng cảnh báo một xu hướng mới nổi khác là kết nối vạn vật – Internet of Things (IoT) khiến diện tấn công ngày càng mở rộng, công tác bảo vệ an ninh, ATTT trở nên vô cùng khó khăn. Theo Cisco thì trên thế giới hiện có 13 tỷ thiết bị điện tử được kết nối và con số này sẽ lên tới 56 tỷ vào năm 2020. Bảo vệ ATTT trên một môi trường quá rộng lớn như vậy thực sự là một thách thức quá lớn.

Sự đa dạng trong các hoạt động thông minh từ sự kết nối linh hoạt của mọi vật trong cuộc sống bên cạnh mặt tích cực là đem lại vô vàn tiện ích cũng kèm theo nguy cơ mất ATTT rộng khắp. Chẳng hạn, hạ tầng trọng yếu quốc gia được trang bị hàng loạt thiết bị điện tử thông minh liên kết với nhau sẽ gia tăng nguy cơ bị tấn công thông qua bất kỳ đầu mối kết nối nào. Mỗi một thiết bị thông minh có địa chỉ IP riêng, có thể vừa là đối tượng bị tấn công vừa có thể bị hacker lợi dụng làm bàn đạp để tấn công sâu hơn.

Báo cáo của các chuyên gia đến từ Cisco, Innodep, Microsoft, Logrhythm, Trend Micro, Symantec, Oracle liên tục cảnh báo về gia tăng thách thức trước diễn biến an ninh mạng ngày càng phức tạp.

Môi trường mạng phát triển nhanh chóng, rộng khắp đang là cơ hội lớn cho hacker tấn công trục lợi. Ngay như hiện tại, smartphone bùng nổ tạo ra xu hướng BYOD (dùng thiết bị cá nhân trong công việc) cũng đồng thời đem lại nguy cơ bị tấn công, gây tổn thất không chỉ tài sản số cá nhân mà còn có thể thiệt hại lớn cho tổ chức, doanh nghiệp. Mỗi một smartphone của nhân viên đều có thể là cửa ngõ dẫn hacker xâm nhập mạng doanh nghiệp.

|

Rất đông các chuyên gia an ninh mạng theo dõi trực tiếp buổi Diễn tập ATTT lần thứ 2 tại TP.HCM hôm 18/11 – một sự kiện nằm trong chuỗi hoạt động Ngày ATTT năm nay. |

Màu xám bức tranh hiện trạng ATTT tại Việt Nam

Không có những con số thiệt hại cụ thể mà các tổ chức, doanh nghiệp Việt Nam phải gánh chịu trước các cuộc tấn công mạng. Tuy nhiên, trong bối cảnh chung về tình hình an ninh thông tin có thể nói đã ở mức báo động đỏ, nhiều chuyên gia còn tỏ ra lo ngại hơn nữa trước hiện trạng ATTT trong nước.

Năm ngoái, ngày ATTT 2014 với chủ đề “An toàn, an ninh thông tin và chủ quyền quốc gia”, cho thấy ATTT gắn liền với chủ quyền quốc gia, nhưng thực tế một năm qua vấn đề vẫn đang bị xem nhẹ. Việt Nam được xem là nước bị tấn công nhiều nhưng theo Tiến sĩ Trịnh Ngọc Minh – Phó chủ tịch VNISA phía Nam thay mặt Chi hội báo cáo tình hình khảo sát ATTT tại các đơn vị khu vực phía Nam 2015 cho biết, từ nhận thức đến đầu tư cho an ninh, an toàn thông tin đều giảm sút.

Theo báo cáo của VNISA phía Nam, vào thời điểm Trung Quốc tăng cường xây dựng trái phép cơ sở hạ tầng nhân tạo trên quần đảo Trường Sa của Việt Nam đã có 1.597 trường hợp hacker Trung Quốc tấn công thay đổi giao diện các trang web đặt tại Việt Nam, trong đó có nhiều trang thuộc các cơ quan quản lý Nhà nước. Còn theo thống kê của VNCERT chỉ trong 9 tháng đầu năm 2015 đã ghi nhận được 7.421 cuộc tấn công thay đổi giao diện các website tại Việt Nam trong đó có 164 website, cổng thông tin thuộc khối cơ quan Nhà nước.

Ông Ngô Vi Đồng nhận định các cuộc tấn công APT nhắm vào cơ quan chính phủ, các doanh nghiệp Việt Nam đang trở nên nguy hiểm hơn với cường độ mạnh hơn.

Trong khi đó, theo nhận định của Tiến sĩ Trịnh Ngọc Minh, “con người – qui trình – công nghệ” là ba thành tố quan trọng trong hệ thống an ninh, an toàn thông tin, nhưng đều có xu hướng giảm sút tại Việt Nam.

Con người vẫn thường được xem là mắt xích yếu nhất trong toàn bộ hệ thống ATTT. Nhưng theo ông Minh có dấu hiệu không tốt là sự sụt giảm số lượng người phụ trách về ATTT, nhận thức về ATTT cũng giảm so với các năm trước. Qui trình xử lý sự cố về ATTT trong các doanh nghiệp nhìn chung cũng bị giảm nhiều. Đầu tư về công nghệ cũng giảm sút. Kết quả khảo sát của VNISA phía Nam cho thấy đầu tư ngân sách cho ATTT giảm sút rất nhiều, phần lớn đơn vị đầu tư dưới 5% kinh phí CNTT cho ATTT.

Theo nhận định của ông Minh, hiện trạng về ATTT có chiều hướng xấu đi so với 2014 có thể là do đối tượng tham gia khảo sát năm nay chủ yếu tập trung vào các doanh nghiệp vừa và nhỏ (DNVVN). Nhưng điều đó thêm một lần nữa khẳng định các DNVVN chưa thực sự quan tâm đến ATTT. Trong khi đó số DNVVN hiện chiếm phần lớn (hơn 95%) tổng số doanh nghiệp trên cả nước.

|

Các đội sinh viên đang làm bài thi tại vòng chung kết cuộc thi “Sinh viên với ATTT 2015” hôm 14/11. Cuộc thi là một phần quan trọng của Ngày ATTT nhằm phát hiện, bồi dưỡng nguồn nhân lực trẻ có chuyên môn giỏi trong lĩnh vực ATTT. |

Khoảng trống lớn tại các DNVVN

Qua đợt khảo sát về ATTT năm nay, VNISA phía Nam ghi nhận nhân sự chuyên trách, quy trình và xử lý sự cố ATTT còn bỏ ngỏ rất nhiều trong các DNVVN. Ngoài vấn đề chung về nhận thức thì có một thực tế là các DNVVN lo tập trung cho kinh doanh, sản xuất, điều kiện về đầu tư cho ATTT còn có giới hạn.

Thế nhưng theo ông Võ Đỗ Thắng – Ủy viên BCH VNISA phía Nam, cho biết hacker đang có xu hướng tấn công có chủ đích, xâm nhập nhiều năm trời, nhắm vào các hoạt động kinh doanh của DN để trục lợi. Rất nhiều trường hợp chỉ đến khi xảy ra thiệt hại lớn DN mới biết.