Mr. Tu, Nguyen Duc

Hệ điều hành

Tài khoản Administrator có thể làm gì và được phép truy cập những gì?

Có hàng trăm, thậm chí hàng nghìn tài khoản Administrator trên mạng ngày nay. Bạn có thể điều khiển các tài khoản để biết chúng có khả năng làm những gì và được phép truy cập những gì?

Vì sao lại là điều khiển tài khoản Administrator?

Nếu là người quản trị các mạng Windows, có thể bạn đặc biệt quan tâm tới thành phần Active Directory doanh nghiệp. Với tất cả khái niệm bảo mật liên quan như domain controller (bộ điều khiển miền), server (máy chủ), service (dịch vụ), application (ứng dụng) và Internet connectivity (kết nối Internet), chỉ cần bỏ ra thêm chút thời gian bạn sẽ hiểu được cách kiểm soát các Administrator trong doanh nghiệp của mình một cách phù hợp và chính xác nhất.

Lý do các tài khoản này cần được kiểm soát thì muôn hình muôn vẻ. Đầu tiên, trên mỗi mạng, dù trung bình hay lớn cũng có thể có hàng nghìn tài khoản Administrator. Khả năng chúng vượt ra ngoài tầm kiểm soát là hoàn toàn có thực. Thứ hai, hầu hết các công ty đều cho phép “người dùng tiêu chuẩn” truy cập tài khoản Administrator cục bộ, có thể dẫn đến nguy cơ rủi ro hay tai nạn nào đó. Thứ ba, tài khoản Administrator nguyên bản ban đầu sẽ buộc phải dùng một cách dè dặt. Vì vậy, giới hạn đặc quyền là một cách thông minh để quản lý hệ thống mạng trong doanh nghiệp.

Bạn có bao nhiêu tài khoản Administrator?

Để tìm ra câu trả lời cho câu hỏi này, bạn cần tính toán một chút. Chúng ta sẽ bắt đầu với các máy tính để bàn sử dụng Windows với một tài khoản Administrator cục bộ. Đó là Windows NT, 200, XP và Vista. Ngoài ra còn có thể xét đến tất cả máy khách được dùng bởi “admin”, các nhà phát triển, nhân viên và cả trong phạm vi máy chủ hoạt động như một thiết bị ứng dụng hay dịch vụ. Cả một quán Internet công cộng hay các máy tính dùng cho mục đích nghiên cứu, thí nghiệm, trạm làm việc trung tâm hóa, cũng được xét đến trong phạm vi này. Đừng đếm tài khoản người dùng ở đây, vì số thiết bị có thể không khớp với số người dùng.

Bây giờ cần xem xét đến số server bạn có (lúc này chưa tính đến các domain controller). Với server, bạn cần quan tâm đến nhiệm vụ cụ thể của nó: lưu trữ dữ liệu, in ấn, ứng dụng, sở hữu dịch vụ, hoạt động như một văn phòng hay mail, fax,… Mỗi thiết bị này đều có một SAM và một tài khoản Administrator cục bộ. Tài khoản này không được dùng thường xuyên, nhưng như thế có khi lại càng cần được điều khiển đặc quyền.

Cuối cùng, bạn cần xem đến các domain controller. Trên bộ phận điều khiển miền này (cũng là một kiểu máy chủ) có một tài khoản Administrator quan trọng, là tài khoản điều khiển Active Directory. Ngoài ra còn là domain gốc và đóng vai trò quản trị chính cho doanh nghiệp. Nếu bạn có nhiều hơn một domain, mỗi domain sẽ có một tài khoản Administrator quan trọng này. Tài khoản Administrator tiếp theo chỉ điều khiển điện nguồn ở domain nhưng cũng có tác động rất manh.

Giới hạn đặc quyền đăng nhập

Bạn không làm được gì nhiều để giới hạn vật lý đặc quyền đăng nhập các tài khoản Administrator. Tuy nhiên không nên để chúng được sử dụng thường xuyên, cơ bản hàng ngày. Cần giới hạn chúng bằng cách hạn chế số người dùng biết mật khẩu. Với tài khoản Administrator liên quan đến Active Directory, tốt hơn hết là không để cho người dùng nào biết toàn bộ mật khẩu. Điều này có thể thực hiện dễ dàng với hai tài khoản Administrator khác nhau, chỉ nhập một phần mật khẩu, và dùng một tài liệu dẫn dắt đến các phần chứa mật khẩu đó. Nếu tài khoản chưa cần phải dùng đến, cả hai phần dữ liệu của mật khẩu có thể được giữ nguyên. Một lựa chọn khác là sử dụng chương trình tự động tạo mật khẩu, có thể tạo ra mật khẩu tổng hợp.

Giới hạn khả năng truy cập Administrator cục bộ

Cho dù bạn có cho phép người dùng tiêu chuẩn quyền “admin access” (truy cập với vai trò admin) vào máy tính của họ hay không, bạn vẫn cần giới hạn quyền truy cập tài khoản Administrator cục bộ. Có hai cách dễ dàng là thay đổi tên tài khoản Administrator local hoặc thay đổi mật khẩu thường xuyên. Có một nhóm các đối tượng Group Policy Object (GPO) cho từng kiểu thiết lập này. Đầu tiên là vàoComputer Configuration > Windows Settings > Security Settings > Local Policies > Security Options như trong Hình 1. Phần chính sách bạn muốn cầu hình là Accounts: Rename Administrator Account (thay đổi lại tên tài khoản Administrator).

Hình 1: Cấu hình lại để thay đổi tên cho tài khoản Administrator

Chính sách thứ hai bạn cần để cấu hình là các thiết lập policy. Chính sách này là một phần trong bộ PolicyMaker, được đặt trongComputer Configuration|Windows Settings|Control Panel|Local Users and Groups như minh họa ở Hình 2.

Hình 2: Cấu hình để thiết lập lại mật khẩu cho tài khoản Administrator cục bộ

Chú ý: Điều này không ngăn cản được người dùng tiêu chuẩn điều khiển định kỳ tài khoản. Chỉ có một cách thực hiện điều này là loại bỏ họ khỏi quyền admin control trên máy tính.

Giảm quyền truy cập mạng

Như đã nói ở trên, tài khoản Administrator không nên sử dụng hàng ngày. Do đó, không có lý do gì để cấu hình cho phép tài khoản này truy cập trên toàn bộ mạng. Một cách hay để giới hạn là không cho phép tài khoản Administrator truy cập server và domain controller qua mạng. Bạn có thể thực hiện điều này dễ dàng bằng thiết lập GPO, nằm trong Computer Configuration > Windows Settings > Security Settings > Local Policies > User Rights Assignment như Hình 3. Thiết lập bạn nên cấu hình có tên “Deny Access to this computer from Network” (Từ chối truy cập mạng trên máy tính này).

Hình 3: Cấu hình từ chối quyền truy cập mạng bằng tài khoản Administrator trên máy tính

Các cấu hình khác

Nếu bạn là người rất tỉ mỉ trong việc giới hạn quyền truy cập tài khoản Administrator trên mạng của công ty, bạn có thể tham khảo thêm một số chi tiết sau:

• Không dùng tài khoản Administrator như là một tài khoản dịch vụ.

• Từ chối truy cập Terminal Services trên server hoặc domain controller.

• Từ chối khả năng đăng nhập như một dịch vụ trên server và domain controller cho tài khoản Administrator.

• Từ chối đăng nhập như một job batch (công việc theo lô) cho tài khoản Administrator.

Các thiết lập này sẽ giới hạn phạm vi tác động của tài khoản Administrator trên máy tính hay trên mạng. Chúng không ngăn cản người dùng có đặc quyền admin cấu hình quyền truy cập. Trong trường hợp này bạn cần thiết lập chế độ kiểm soát cả hai kiểu cấu hình của Administrator, cũng như khi tài khoản này được dùng để đăng nhập và sử dụng User Rights. Các cấu hình này được hoàn chỉnh với việc sử dụng GPO. Bạn có thể tìm thấy chúng trong Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy như Hình 4.

Hình 4: Thiết lập chính sách kiểm định việc dùng và quản lý tài khoản

Tóm tắt

Administrator là tài khoản mạnh nhất, có tác động lớn nhất trong thế giới của hệ điều hành Windows. Nhưng cũng do tác động lớn của nó mà bạn nên giới hạn chỉ dùng khi thực sự cần đến nó. Như trong việc phục hồi nếu gặp sự cố hay cấu hình ban đầu. Để thực hiện hoạt động giới hạn này, bạn cần đến các thiết lập bổ sung kiểm soát quyền sử dụng và truy cập Administrator. Group Policy là cơ chế có tác dụng phân phối các thiết lập hạn chế đặc quyền tới tất cả các máy tính cần giới hạn Administrator. Chỉ cần các thiết lập được tạo một cách phù hợp, tài khoản Administrator sẽ được kiểm soát, không chỉ trong hoạt động mà ngay cả khi muốn theo dõi nếu có kẻ xâm phạm nào đó muốn tấn công mạng của bạn mà không cần tài khoản nào.

Khám phá điều chưa biết về System Center Virtual Machine Manager 2008

Một khía cạnh quan trọng của ảo hóa là vấn đề quản lý thực: là một quản trị viên, chắc hẳn bạn sẽ muốn có một bảng điều khiển riêng để quản lý tất cảc các máy ảo và các host của mình. Với phần mềm nhưVirtualCenter của VMware, bạn có thể quản lý môi trường ESX và có thể bổ sung thêm nhiều tính năng mở rộng khác (chẳng hạn như DRS, HA, templates,…). Câu trả lời của Microsoft cho vấn đề quản lý chính làSystem Center Virtual Machine Manager (hay vẫn được nhắc đến với tên viết tắt VMM).

Đây là một sản phẩm hoàn toàn riêng rẽ không được tích hợp trong Windows Server được biết đến như một giải pháp quản trị tập trung cho công nghệ ảo hóa Microsoft đặc biệt là Hyper-V. Quan sát hình bên dưới, VMM2008 cho phép nâng cao việc sử dụng máy chủ vật lý, quản lý một cách tập trung hạ tầng máy ảo và khả năng dự phòng, khả năng ủy quyền quản lý và ủy thác người dùng.VMM 2008 hỗ trợ cả các máy ảo đang chạy trong môi trường Vmware ESX Server, điều đó đã làm nó trở thành một công cụ đắc lực cho việc quản lý tập trung môi trường ảo hóa giữa các nhà sản xuất khác.

Tính năng Performance and Resource Optimization (PRO) và Intelligent Placement giúp chúng ta phân bố tài nguyên một cách hiệu quả hơn cũng như quan sát chúng trong các tình huống khác nhau.

Điều quan trọng khi dùng VMM 2008 chính là chúng ta phải đảm bảo rằng các bản vá đã được cập nhật trên tất cả các máy chủ Hyper-V để đảm bảo trước khi triển khai VMM 2008 nên tham khảo các yêu cầu triển khai theo link sau http://technet.microsoft.com/en-us/library/cc764328.aspx.

VMM 2008 là một giải pháp toàn diện cung cấp đầy đủ công cụ để quản lý nguồn tài nguyên máy ảo. Trong vấn đề bảo mật tính năng quan trọng nhất của VMM 2008 liên quan đến khả năng cho phép máy ảo đại biểu hành chính. VMM 2008 tạo ra các nhóm trên máy chủ vật lý và từ đó quản lý quyền hạn truy cập theo từng cá nhân đối với máy ảo. Đồng thời VMM còn cho phép chúng ta xây dựng một bộ thư viện với vai trò lưu trữ các máy ảo như các bản mẫu dễ dàng hơn trong việc mở rông hệ thống. Và kết hợp với group ở trên VMM cho phép quy định quyền hạn người dùng trong việc sử dụng tài nguyên để triển khai.Bên cạnh đó còn cung cấp hai tính năng là self service user và Web base administrator access mà chúng ta sẽ thảo luận bên dưới đây.

Với VMM 2008 chúng ta có thể tạo ra các role người dùng để phân quyền hạn cho từng group máy chủ, máy ảo và thư viện. Mỗi role người dùng bao gồm profile quy định quyền hạn truy cập vào một hoặc nhiều group cụ thể. Bạn cũng có thể dùng ADDS để dùng chung các tài khỏan người dùng trong domain nếu cần.VMM 2008 định nghĩa 3 profile mà chúng ta có thể dùng để apply vào các role

-

Administrator profile đây là mức quyền hạn truy cập cao nhất trong VMM 2008. Một Administrator role đã được tạo mặc định khi cài VMM 2008 và bạn không thể sử dụng profile này cho các role do bạn tạo ra về sau. Và những user thuộc role này có toàn quyền trong việc quản lý truy cập đến tất cả các host, máy ảo, và thư việc trong VMM 2008.

-

Delegated Administror profile có chức năng cung cấp khả năng truy cập các nhóm định nghĩa trước đó. User thuộc vào nhóm này có thể dùng VMM administror console để thay đổi cấu hình của tất cả máy ảo được định nghĩa trên các host máy chủ thuộc quyền quản lý của chúng. Bất lởi ở đây là chúng ta không thể dùng Delegated Administrator rolw để ủy thác truy cập đến một máy ảo cụ thể. Mà chỉ giới hạn ở group máy chủ, máy ảo và bộ thư viện.

-

Self Service User profile giải quyết được bài toán bên trên đó chính là sử lý giới hạn quản lý ở từng mày ảo cụ thể nhưng khác với hai profile trên là bắt buộc các user thuộc role này chỉ có thể quản lý các máy ảo thuộc quyền hạn trên nền Web hay còn gọi là Web Based Virtual Machine Manager Self Service Portal. Đặc biệt là còn có thể giới hạn cả tác vụ có thể thực thi trên máy ảo được phân quyền

Những profile này làm nên sự linh động và an toàn hơn trong việc triển khai máy ảo trong tổ chức. Bằng cách tạo ra các role và giới hạn khả năng truy cập chúng ta có thể đem đến một khả năng điều khiển tài nguyên mà không ảnh hưởng đến bất kỳ vấn đề bảo mật nào đối với các máy chủ được quản lý bởi group khác.

Delegated Administrator Role

Vì Administrator role là mặc định, không thể chỉnh sữa và toàn quyền tất cả nên chúng ta sẽ không đề cập đến mà thay vào đó sẽ tập chung ở hai profile sau.

Như đã nói qua những user thuộc group Delegated Administrator user role có thể dùng VMM Administrator Console để quản lý các tài nguyên thuộc quyền của mình (hosts/thự viện) đã được thiết lập và hiển nhiên các group không thuộc quyền sẽ không hiển thị trong console và không được quyền quản lý).

Để thêm Delegated Administrator user Role trong VMM 2008 bao gồm các bước:

1. Trong mục User Roles cùa VMM administrator Console, click New User Role trong khung Actions. Theo đó một hộp thoại wizard hiện ra.

2. Trong trang đó nhập User role name và Description –> chọn Delegated Administrator trong list User Role Profile –> Next

3. Trong trang Add Members chọn Add và sau đó nhập tên user group thuộc role này tất nhiên bạn hoàn toàn có thể thêm vào sau này –> Next

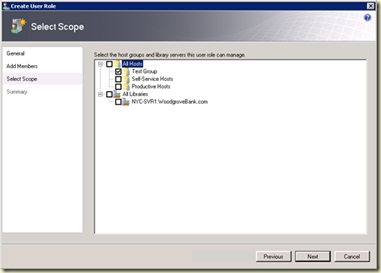

4. Và phần cuối là quan trọng nhất, trong mục Select Scope này chúng ta sẽ select để quy định nhóm host cũng như nhóm thư viện cho phép truy cập –> Next

5. Trong trang Summary xem lại các thông số và –> Create

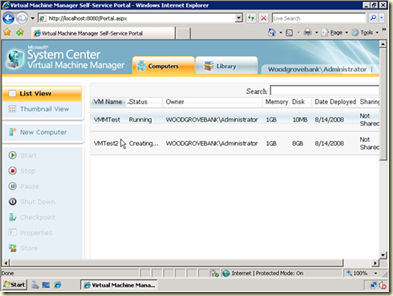

Self Service Portal

Virtual Machine Manager Self-Service Portal là một website được tạo ra cho các user thuộc profile Self Service, nó là một môi trường quản lý máy ảo thuộc quyền quản lý của những user này. Khi dùng Self Service Portal, những user này chỉ có thể thấy và quản lý máy ảo thuộc quyền của họ tất nhiên là với các action đã được quy định. VD bạn có thể tạo ra một group quản lý máy ảo thuộc máy chủ này với các action như start , stop, resume, save, pause nhưng chắc chắc rằng họ không có quyền xóa máy ảo trên host này.

Trước tiên để thấy được giao diên như trên chúng ta phải tạo role Self Service

Để tạo một Self Service User role trong VMM 2008 bao gồm các bước sau:

1. Trong User Roles cùa VMM administrator Console click chọn New User Roel trong khung Actions. Một bản wizard hiện ra.

2. Trong trang vừa hiện, nhập thông tin User role nam và Description sau đó chọn Self Service User trong list User Role Profile –> Next

3. Trong hộp thoại Add Members, chọn nhóm máy chủ hoặc thư việc bạn muốn cho phép quản lý –> Next

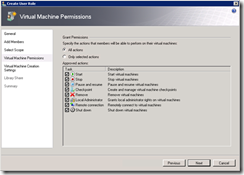

5. Tiếp đến là phần quy định Actions, trong trang Virtual Machine Permission lựa chọn các actions cho phép sử dụng để quản lý máy ảo. Bạn có thể chọn Select All hoặc chọn các action cụ thể bao gồm:

-

Start

-

Stop

-

Pause and Resume

-

Check point: cho phép user tạo và xóa check point và phục hồi lại máy ạo tại một thời điểm trước đó. Một checkpoint lưu lại tình trạng của mỗi ổ cứng kết nối với máy ảo.

-

Remove: cho phép user xoa máy ảo và file cấu hình

-

Local Administrator: cho phép user đặt password quản trị khi tạo một máy ảo để đảm bảo sự toàn quyền quản lý của họ trên máy ảo.

-

Remote connectionL cho phép user điều khiển máy ảo thông qua remote

-

Shutdown

6. Trong trang Virtual Machine Creation Settings là nơi chỉ định user nào được phép tạo máy ảo.

7. Trong Library Share, là nơi chỉ định user nào được phép lưu trữ máy ảo trong thư viện. Bạn có thể lựa chọn máy chủ chứa thư viện, share, đường dẫn cho các máy ảo. Trong trường hợp này bạn có thể cho phép user attech File ISO đến máy ảo bằng cách chọn đường dẫn Library tời nơi chưa file ISO.

8. Trong trang Summary kiểm tra lại cấu hình và click Create