Mr. Tu, Nguyen Duc

Archive for

Tấn công APT: các đặc điểm và biện pháp phòng chống

Trong bài báo trước, Tạp chí ATTT đã giới thiệu bài viết “APT- Cách thức tấn công mạng sử dụng kỹ thuật cao” mô tả chi tiết các bước mà hacker sử dụng để tiến hành tấn công APT còn trong bài báo này, tác giả phân tích một cách khái quát các đặc điểm của tấn công APT và khuyến cáo các biện pháp mà người sử dụng cần thực thi để phòng chống dạng tấn công này.

Tấn công APT có chủ đích

Thuật ngữ APT (Advanced Persistent Threat) được dùng để chỉ kiểu tấn công dai dẳng và có chủ đích vào một thực thể. Kẻ tấn công có thể được hỗ trợ bởi chính phủ của một nước nào đó nhằm tìm kiếm thông tin tình báo từ một chính phủ nước khác. Tuy nhiên không loại trừ mục tiêu tấn công có thể chỉ là một tổ chức tư nhân.

Cho đến nay, tấn công APT thường được dùng với mục đích:

– Thu thập thông tin tình báo có tính chất thù địch.

– Đánh cắp dữ liệu và bán lại bí mật kinh doanh cho các đối thủ.

– Làm mất uy tín của cơ quan tổ chức.

– Phá hoại, gây bất ổn hạ tầng CNTT, viễn thông, điện lực,….

Cuộc tấn công vào website của hãng bảo mật RSA năm 2011, bằng cách lợi dụng lỗ hổng trên Flash Player, hoặc cuộc tấn công sử dụng sâu Stuxnet nhằm vào các cơ sở hạt nhân của Iran có thể được coi là những ví dụ điển hình của thể loại tấn công mạng kiểu này. Tại Việt Nam, trong suốt tháng 7/2013, việc một số báo điện tử phải chịu một cuộc tấn công kéo dài, có chủ đích, gây khó khăn cho việc truy nhập vào website, cũng thuộc dạng tấn công APT này.

|

Trong quá trình chống lại những đợt tấn công DDoS nhằm vào một số báo điện tử tại Việt Nam thời gian vừa qua, các tổ chức an ninh mạng đã tìm ra những mã độc tạo botnet và đã phát hiện ra một loại mã độc nguy hiểm có tên gọi Cbot đang lây nhiễm trên nhiều máy tính. |

APT diễn ra như thế nào?

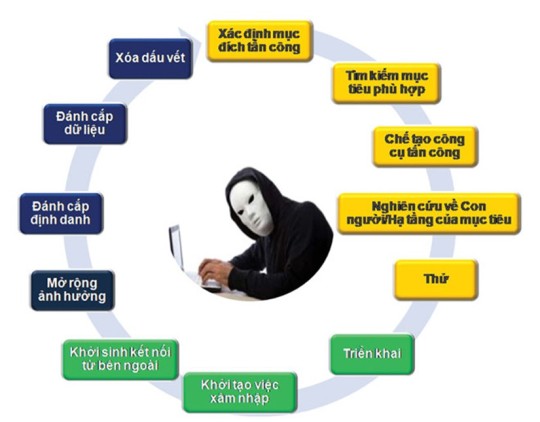

“Vòng đời” của một cuộc tấn công APT được mô tả theo ba giai đoạn chính như sau, mỗi giai đoạn có thể có nhiều bước.

Giai đoạn chuẩn bị:

Ở giai đoạn này, kẻ tấn công sẽ xác định mục đích tấn công, từ đó tìm kiếm mục tiêu phù hợp. Sau khi đã nhắm được mục tiêu tấn công, chúng sẽ chế tạo công cụ tấn công và đầu tư thời gian, công sức để nghiên cứu mục tiêu (về con người và hạ tầng CNTT của mục tiêu). Bước tiếp theo, chúng sẽ thực hiện tấn công thử.

Giai đoạn khởi động cuộc tấn công – xâm nhập:

Kẻ tấn công sẽ triển khai cuộc tấn công theo kịch bản đã dựng sẵn, sau đó khởi tạo việc xâm nhập, cài cắm virus, backdoor vào hệ thống bị tấn công và khởi sinh các kết nối “ẩn” từ bên ngoài thông qua các backdoor.

Thực hiện đánh cắp dữ liệu, phá hoại:

Thông qua các kết nối đã được cài cắm, kẻ tấn công sẽ tìm cách mở rộng ảnh hưởng vào hệ thống thông tin của nạn nhân và thực hiện các hoạt động đánh cắp định danh, đánh cắp dữ liệu…. Sau đó, chúng sẽ thực hiện bước xóa dấu vết nhằm che giấu các hành vi đã thực hiện.

Một ví dụ điển hình về tấn công APT:

Tháng 3/2013, một cán bộ ngành Công an có nhận được một thư điện tử gửi đích danh từ địa chỉ email mang tên của một cán bộ thuộc Bộ Khoa học và Công nghệ. Email có chữ ký với đầy đủ thông tin, số điện thoại di động của người gửi, kèm theo một tập văn bản đính kèm là công văn mang tên “CV xin xác nhận LLKH- CN.doc”. Nhận thấy email này có một số điểm nghi vấn, đồng chí này đã liên lạc với người gửi thì được biết hộp thư email này thực ra đã bị đánh cắp password từ lâu và hiện chủ sở hữu đã mất quyền sử dụng. Người gửi email cũng không hề quen biết cán bộ công an này.

Bằng các biện pháp nghiệp vụ, cơ quan chuyên môn đã xác định được email này được gửi lên máy chủ của Yahoo từ một máy tính nối mạng có địa chỉ IP 118.145.2.250 tại nước ngoài, thông qua một công ty cung cấp dịch vụ internet của nước này. Cơ quan cảnh sát cũng khẳng định đây là một virus backdoor có chức năng gửi truy vấn tới một máy chủ có địa chỉ IP là 182.242.233.53 tại nước ngoài thông qua nhà cung cấp dịch vụ ở đây. Nếu như không bị phát hiện và ngăn chặn, virus này sẽ bắt đầu quá trình âm thầm đánh cắp dữ liệu mà nạn nhân không hề biết.

Qua ví dụ trên có thể thấy, rõ ràng kẻ tấn công đã nghiên cứu kỹ về nạn nhân mà nó định nhằm tới, từ chức danh đến nội dung công việc đang thực hiện. Với cách tiếp cận này, khi làm việc trên không gian mạng mà không cảnh giác thì sẽ dễ dàng bị “mắc bẫy”.

Kẻ tấn công có thể tổ chức tấn công từ bên ngoài biên giới và hoàn toàn là “ảo”. Điều này làm cho việc truy xét, tìm ra thủ phạm để ngăn chặn và truy cứu trách nhiệm là hết sức khó khăn.

Kỹ thuật tấn công này hoàn toàn không có gì đặc biệt: kẻ tấn công đánh cắp mật khẩu của người trung gian, giả mạo thư điện tử, cài đặt backdoor,…. Đây là các kỹ thuật này hầu như đã xuất hiện từ lâu hoặc đang tồn tại khá phổ biến.

Đánh giá về tấn công APT

Có thực sự là “Advance”: trong tất cả các ví dụ minh họa và các thống kê về tấn công APT đều không có mô tả về một kỹ thuật tấn công mới, hay cao siêu nào được áp dụng khi kẻ tấn công tiến hành APT. Từng kỹ thuật được sử dụng đều rất quen thuộc với các chuyên gia an toàn thông tin. Hầu hết các tấn công sau khi đã được phân tích đều thấy rằng, đó là tổng hợp của một số kiểu tấn công đang phổ biến. Kẻ tấn công đã phối hợp các biện pháp với nhau rất khoa học, tỉ mỉ và thông minh.

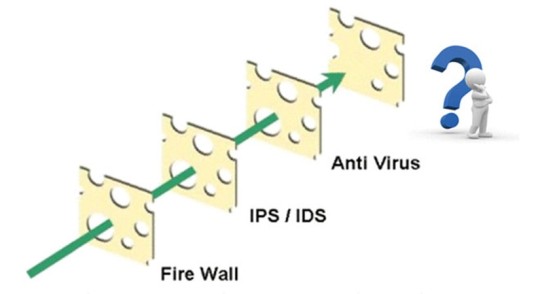

Đánh giá này sẽ giúp bên phòng thủ nhận thức được rằng: việc áp dụng các công cụ, biện pháp bảo mật tối tân, đắt tiền, chưa chắc tránh được các cuộc tấn công APT đã và sẽ xảy ra. Không phải ngẫu nhiên mà một số tài liệu đã gọi kẻ tấn công là các “Nghệ sĩ” và các “Nghệ sĩ” này thường rất kiên trì để vòng tránh qua các biện pháp bảo mật sẵn có. Có nhiều ví dụ về việc nạn nhân có đủ các biện pháp bảo mật như Firewall, IPS, Antivirus,… nhưng hệ thống vẫn bị thiệt hại bởi tấn công APT.

Bị tấn công “Dai dẳng”: Kẻ tấn công có thể bỏ hàng tháng để thu thập thông tin cá nhân của nạn nhân nhằm làm tiền đề cho cuộc tấn công, từ cách đặt tên file, mối quan tâm khi mở email, mối quan hệ của nạn nhân trên thế giới ảo,… Kẻ tấn công cũng có thể bỏ nhiều tháng để thử đi thử lại một công cụ, một phương thức tấn công sao cho có thể khai thác được một lỗi bảo mật trên hệ thống của “nạn nhân”, sau đó có thể chờ vài tháng để kích hoạt các hành động tấn công.

Cuộc chiến bị động và không “công bằng”: Một chuyên gia đã phát biểu trên Tạp chí SCMagazine vào đầu năm 2013 như sau: “chỉ có 2 loại nạn nhân: một loại đã và đang bị tấn công, còn lại là những nạn nhân không biết là mình đang bị tấn công”. Một trojan, backdoor, virus nhiễm vào máy tính ngày hôm nay, có thể sẽ là mở đầu của một tấn công APT vào những ngày sau đó. Với sự bùng nổ của Internet, bất kỳ ai cũng có thể tải xuống (hoặc mua) một bộ công cụ để phát triển các cách tấn công cơ bản như: chế ra sâu, trojan, backdoor, virus,… Bên phía phòng thủ sẽ luôn phải “chạy theo sau” sự phát triển không mong muốn này.

Chống lại APT

Một điều rất dễ nhận thấy là trong một chuỗi các thao tác, chỉ cần một trong các thao tác bị phát hiện và chặn đứng, thì cuộc tấn công APT sẽ coi như thất bại. Nếu một trong các tình huống sau đây xảy ra thì tấn công APT khó có thể thành công:

– Không có các thông tin về nạn nhân (tên tuổi, địa chỉ email, số điện thoại,…), không có mô tả về hệ thống của nạn nhân, thì việc đưa ra kịch bản tấn công là bế tắc.

– Không có các điểm yếu, các lỗ hổng trên hệ thống (lỗi trên hệ điều hành, lỗi trên ứng dụng, lỗi do các phần mềm của bên thứ 3), kẻ tấn công sẽ không có cơ hội để lợi dụng lấn sâu, khai thác hệ thống.

– Phát hiện và ngăn chặn kịp thời kết nối tới máy chủ điều khiển.

– Phát hiện và ngăn chặn kịp thời các hành động phát tán, cài đặt mã độc hại trong hệ thống.

Chính vì tấn công APT rất tỉ mỉ, bao gồm nhiều bước và dường như được thiết kế riêng cho từng cá nhân, do đó điểm yếu của APT là nó có thể thành công với một số nạn nhân nhất định, nhưng sẽ thất bại nếu môi trường của nạn nhân thay đổi.

Từ nhận định này, một số chuyên gia an toàn thông tin trên thế giới đề xuất áp dụng mô hình “Phomát Thụy sỹ – Swiss Cheese” để chống lại APT. Nguyên tắc của mô hình là: Một miếng phomat có thể có lỗ thủng nhưng nếu ta khéo léo sắp sếp chúng so le với nhau, hệ thống sẽ được bịt kín.

Từ nguyên tắc này, việc triển khai các hành động cụ thể chống lại tấn công APT có thể theo một số bước sau:

– Nắm rõ về giá trị của các tài nguyên thông tin trong hệ thống, từ đó xác định các biện pháp cất giữ, bảo vệ một cách phù hợp đối với các tài nguyên trọng yếu.

– Có một hệ thống các biện pháp an toàn thông tin cơ bản, phù hợp với thực trạng nhiệm vụ của hệ thống. Điều này giúp các nhà quản lý về an toàn thông tin của tổ chức có thể kịp thời phát hiện và chặn đứng một khâu nào đó của cuộc tấn công. Ví dụ: hệ thống SIEM sẽ giúp sớm phát hiện ra các hành vi và luồng đi của tấn công.

– Luôn quan tâm tới luồng di chuyển của các dữ liệu quan trọng, kiểm soát các hành vi diễn ra tại các tài nguyên trọng yếu của hệ thống – bằng các công cụ tự động, hay bằng các thao tác quản lý hàng ngày.

– Kịp thời áp dụng các biện pháp cụ thể, bằng các giải pháp, công cụ nhằm có ngay được các “lát phomát” thích hợp, che kín các lỗ hổng của hệ thống.

APT là sản phẩm “may đo”, do đó các biện pháp trên đây cũng chưa chắc là đúng cho mọi hoàn cảnh, song chúng góp một phần vào định hướng để giúp hệ thống máy tính an toàn trước các cuộc tấn công APT dai dẳng, có chủ đích.

VIỆT NAM TRƯỚC HIỂM HỌA TẤN CÔNG APT

Trước các cuộc tấn công ngày càng tinh vi và có chủ đích, nhiều tổ chức, doanh nghiệp bị xâm nhập và gánh chịu thiệt hại tàn khốc là khó tránh khỏi.

- Hiện trạng về ATTT 2015 có chiều hướng xấu đi

- Việt Nam tham gia diễn tập quốc tế chống tấn công mạng

- Việt Nam trước thách thức gia tăng tấn công mạng hiện đại

- Cần có thao trường diễn tập ATTT chống tấn công mạng

- SOS: ‘Tấn công mạng tàn khốc!’

Đó là lời cảnh báo của các chuyên gia đến từ nhiều công ty hoạt động trong lĩnh vực an ninh thông tin, CNTT có uy tín trên thế giới tại Ngày ATTT Việt Nam 2015 tại TP.HCM hôm 19/11. Theo các chuyên gia, sự bảo vệ ngày nay là không đủ để đối phó với tấn công mạng hiện đại vì các giải pháp triển khai khác nhau thường độc lập với nhau. Để đạt mục tiêu giảm thiểu nguy cơ bị tấn công có chủ đích thì các giải pháp an ninh mạng phải được kết hợp chặt chẽ dưới cái nhìn bức tranh toàn cảnh, phát hiện sớm, phản ứng nhanh.

|

Ông Tất Thành Cang – Phó Bí thư, Phó Chủ tịch UBND TP.HCM cho biết, Thành phố trước đây đã phê duyệt chương trình xây dựng và triển khai an ninh thông tin trong cơ quan quản lý nhà nước giai đoạn 2012-2015. Ảnh: Cao Minh |

Hệ thống nào cũng có thể bị tấn công APT xuyên thủng

Tấn công có chủ đích, hay tấn công APT gần đây được nhắc tới liên tục, đặc biệt trong Ngày ATTT năm nay. Vậy tấn công APT là gì và nguy hiểm ra sao?

APT là viết tắt của cụm từ “Advanced Persistent Threat” – những mối nguy hiểm cao thường trực. Tấn công APT là hình thức mà hacker, hay một nhóm hacker có tổ chức, tấn công bền bỉ có chủ đích nhắm vào tổ chức, doanh nghiệp (TC/DN) cụ thể nhằm đạt cho được mục tiêu, chẳng hạn như đánh cắp dữ liệu quan trọng bằng mọi cách.

Tội phạm mạng đang trở thành một ngành công nghiệp có lợi nhuận lớn, giá trị hàng tỷ đô la Mỹ. Các cuộc tấn công của hacker chuyên nghiệp, có tổ chức, phần lớn là có chủ đích nhằm kiếm tiền hoặc phá hoại theo đơn đặt hàng. Theo các chuyên gia thuyết trình tại Ngày ATTT 2015, tội phạm mạng đang có những bước phát triển rất nhanh, sử dụng nhiều kỹ thuật tiên tiến, khai thác các lỗ hổng zero-day, tấn công bằng nhiều phương thức tinh vi để xuyên thủng các hệ thống phòng vệ.

Điều đặc biệt nguy hiểm của tấn công APT là hacker có thể tạo ra malware riêng cho từng mục tiêu cụ thể, ủ bệnh rất lâu, thậm chí theo chia sẻ của các chuyên gia bảo mật thì có những loại malware có hành vi thể hiện rất ít nên cực kỳ khó phát hiện, kể cả khi chạy kiểm thử trong môi trường giả lập Sandbox. Với những loại malware này, giải pháp truyền thống dựa trên phân tích chữ ký (signature) trở nên bất lực trong việc phát hiện và ngăn chặn.

Chiêu thức đánh lừa kiểu phi kỹ thuật (social engineering) thông qua những email hay website có chứa mã độc vẫn được hacker dùng nhiều và rất hiệu quả. Xu hướng BYOD và người dùng truy cập làm việc từ xa cũng tạo điệu kiện hơn cho hacker xâm nhập mạng TC/DN. Việc truy tìm hacker không hề dễ, chưa kể là tội phạm tấn công mạng và nạn nhân thường không cùng một quốc gia nên càng gây khó cho các cơ quan thực thi pháp luật.

Minh chứng rõ nhất là trường hợp nhóm APT30 suốt 10 năm qua đã tấn công nhiều cơ quan chính phủ và nhà báo tại các nước Đông Nam Á, trong đó có Việt Nam, bằng cùng một phương thức mà gần đây mới bị phát hiện, theo công bố của công ty bảo mật FireEyE của Mỹ trong một cuộc họp báo hồi tháng 5.

Vụ hãng phim Sony Pictures bị hacker tấn công vào cuối năm 2014 gây thiệt hại hàng tỷ đô la Mỹ, và nhiều nạn nhân trước đó như Home Depot, eBay, JPMorgan báo hiệu các TC/DN đang đối mặt với nguy cơ thiệt hại khó lường nếu phương thức bảo mật không thay đổi.

Mức độ nguy hiểm của tấn công APT được ông Nguyễn Thành Đồng – kỹ sư bảo mật của công ty NPCore chia sẻ tại Ngày ATTT, qua sự cố nhiều ngân hàng và đài truyền hình Hàn Quốc bị tê liệt do hacker tấn công vào năm 2013, tổn thất vô cùng to lớn. Đây đều là những đơn vị có hạ tầng CNTT tốt với hệ thống an ninh thông tin được đầu tư bài bản.

Tại Việt Nam, theo ông Võ Đỗ Thắng – Giám đốc Trung tâm Athena cho biết, dữ liệu nội bộ TC/DN có giá trị đang là đích nhắm tấn công APT. Đối tượng bị tấn công nhiều tập trung vào nhóm các DN tư nhân, FDI có doanh thu lớn, nhất là những đơn vị không có người chuyên trách CNTT. Nhiều doanh nghiệp có sản phẩm độc quyền như điện, nước, xăng, dầu, thực phẩm, cùng các ngân hàng, cơ quan chính phủ cũng là đối tượng của tấn công APT, nhiều đơn vị bị xâm nhập sâu.

“Có doanh nghiệp FDI ở Bình Dương bị cài mã độc trong hệ thống máy tính hơn một năm mà không biết, đã bị mất hàng gigabyte dữ liệu kế toán, bí mật kinh doanh, các bản thiết kế sản phẩm… Giá trị thiệt hại sơ bộ lên đến hàng trăm ngàn đô la Mỹ”, ông Thắng cho biết.

Tấn công phá hoại đáng chú ý tại Việt Nam là vụ VCCorp bị tấn công làm ngưng trệ nhiều ngày một loạt trang web trong nước có lượt truy cập cao mà công ty chịu trách nhiệm quản lý kỹ thuật, gây thiệt hại cho VCCorp hàng chục tỷ đồng.

Tình hình chung là sự vi phạm không còn là “nếu” mà là “khi nào”. Và TC/DN sẽ chịu thiệt hại tàn khốc do mất quá nhiều thời gian để phát hiện malware. Theo thống kê, thời gian trung bình để phát hiện xâm nhập đã giảm xuống còn 205 ngày – vẫn là khoảng thời gian quá lớn.

|

Cuộc thi “Sinh viên với ATTT” trong khuôn khổ chuỗi hoạt động của Ngày ATTT Việt Nam 2015. Ảnh: Cao Minh |

Cuộc chiến không cân sức

Theo cảnh báo của ông Nguyễn Quốc Thành – phụ trách kỹ thuật của Trend Micro, mọi hàng rào phòng thủ tiêu chuẩn đã trở nên lỗi thời trước những cuộc tấn công APT được thiết kế riêng. Hệ thống bị xuyên thủng chỉ là vấn đề thời gian trước kiểu tấn công “đo ni đóng dày” – nghiên cứu, thiết kế, lập trình và thử nghiệm cho mục tiêu cụ thể.

“Hacker có quá nhiều lợi thế so với bên bị tấn công. Chúng dễ dàng kết nối với các hacker lão luyện trên mạng, có nhiều điểm yếu trên hệ thống phòng thủ để khai thác tấn công và có mục tiêu rõ ràng. Trong khi đó đối tượng bị tấn công có quá nhiều công việc thường ngày, không dễ gì tập trung toàn bộ sức lực cho hệ thống phòng thủ vốn luôn có nhiều sơ hở, họ cũng không có điều kiện giao tiếp thường xuyên với các chuyên gia, và chỉ một sai lầm là phải trả giá”, ông Thành phân tích.

Ông Quang Hùng, trưởng đại diện của công ty FireEyE tại Việt Nam, cũng đồng quan điểm với ông Thành của Trend Micro khi cho rằng đang có một khoảng cách lớn về tương quan lực lượng và năng lực giữa tội phạm mạng và đội ngũ phòng thủ. Theo FireEyE , các mối đe dọa tấn công APT ngày nay dễ dàng vô hiệu hóa khả năng bảo vệ của các giải pháp bảo mật truyền thống. “Hoạt động tấn công còn tỏ ra nguy hiểm hơn trước nhiều vì có tổ chức và thậm chí còn được bảo trợ bởi các nhóm tội phạm mạng (FIN4) hay bởi chính phủ (APT1, APT28, APT30)”, ông Hùng nhấn mạnh với từ “bảo trợ”.

FireEyE phân loại nhiều nhóm tấn công, như APT25 chuyên nhắm vào lĩnh vực ngân hàng, APT1 và APT30 thì được thiết kế cho đối tượng tấn công là các cơ quan chính phủ, công ty năng lượng bao gồm dầu khí, điện lực.

“Không tổ chức nào có thể an toàn” khi tội phạm mạng đang gia tăng xu hướng tấn công có mục đích, có tổ chức và có trình độ cao, theo nhận định của ông Keshav Dhakad – Giám đốc khu vực, Bộ phận phòng chống tội phạm số, Microsoft châu Á. Ông cho rằng thách thức an ninh mạng được đặt ra trước thực tế người dùng luôn mong muốn truy cập mọi thứ để làm việc với năng suất cao, thiết bị bùng nổ về số lượng, chủng loại làm xói mòn mọi tiêu chuẩn, ứng dụng triển khai trên nhiều nền tảng ngày càng nhiều nhưng ngay từ khâu lập trình các nhà phát triển phần mềm đã không chú trọng đến an ninh, ATTT.

|

Lực lượng tấn công dưới sự chỉ đạo của TS. Nguyễn Anh Tuấn – Ủy viên BCH VNISA phía Nam tại buổi Diễn tập về ATTT tại TP.HCM hôm 18/11. Ảnh: Nhật Thanh |

Vấn đề nhân lực

APT chỉ là một phần trong câu chuyện xu thế tấn công nhiều hướng và đa dạng, trước thực tế phần lớn các TC/DN chưa nhận thức đầy đủ mối nguy hiểm của các lỗ hổng bảo mật, thiếu nhân viên chuyên trách về ATTT, nhân lực trình độ thấp nên không hiểu vá lỗ hổng sao cho đúng, chưa hiểu phải bảo vệ gì và bảo vệ thế nào.

Trong bài phát biểu “Tương lai của an ninh mạng”, ông Peter Sparkes – Giám đốc khối dịch vụ quản lý bảo mật của Symantec khu vực châu Á–Thái Bình Dương và Nhật Bản nhấn mạnh “nhân lực là vấn đề trọng yếu”. Ông cho biết, các cuộc tấn công ngày nay diễn ra nhanh hơn nên các giải pháp phòng chống chỉ tập trung vào thiết bị là không đủ mà phải nhìn toàn cảnh, bảo vệ toàn hệ thống, và phải bảo vệ người dùng cuối.

Tình trạng thiếu hụt chuyên gia ATTT là điều đáng lo ngại, theo ông Olaf Krohmann – Giám đốc giải pháp bảo mật Cisco, khu vực châu Á. Không đủ nhân lực để sẵn sàng chống lại tấn công mạng ngay từ hôm nay thì tương lai khó khăn càng chồng chất. Đại diện của Cisco cho biết, tới năm 2020, khoảng 75% nền kinh tế thế giới được số hóa, với 56 tỷ thiết bị được kết nối trong xu hướng Internet of Things, diện tấn công trở nên quá rộng nên sẽ quá khó để phát hiện sớm các cuộc xâm nhập – điều cực kỳ quan trọng để giữ ATTT.

“Bất lực trước những gì chúng ta không nhìn thấy” là câu nói quen thuộc của nhiều chuyên gia ATTT để nói lên tầm quan trọng của phát hiện.

Phát hiện ngày càng khó nên phải có cách tiếp cận mới. Đó là quan điểm của ông Chris Petersen – Phó chủ tịch công nghệ và sản phẩm, đồng thời là nhà sáng lập Logrhythm với bài phát biểu “Phòng chống tấn công mạng công nghệ cao: hệ thống phân tích, nhận diện và phòng vệ thông minh”. Kẻ xấu từ bên trong nên phân tích dữ liệu và hành vi rất quan trọng. Các máy có khả năng học với trí tuệ nhân tạo sẽ giúp phân tích thông minh. Tuy nhiên ông cũng chỉ ra rằng quyết định thuộc về con người, và phân tích thông minh là để hỗ trợ giúp con người ra quyết định đúng. Mẫu số chung theo ông vẫn là phát hiện sớm, và muốn thế thì phải hiểu bức tranh tổng thể, ngoài trợ giúp của máy thông minh để phân tích dữ liệu lớn vẫn cần tới chuyên gia mà tình trạng chung là quá thiếu.

Theo cảnh báo của các chuyên gia bảo mật thì các phương pháp truyền thống đang thất bại do kỹ thuật tấn công lây nhiễm phát triển quá nhanh, với nhiều thủ đoạn tinh vi vượt trình độ của nhân viên có trách nhiệm về ATTT của TC/DN. Con người là nhân tố quan trọng nhất, không có kỹ năng thì không thể bảo vệ hệ thống.

|

Lực lượng ứng cứu sự cố ATTT TP.HCM trong vai trò phòng thủ, dưới sự chỉ đạo của TS. Trịnh Ngọc Minh – Phó chủ tịch VNISA phía Nam tại buổi diễn tập ATTT tại TP.HCM hôm 18/11. Ảnh: Cao Minh |

Và hành động của chúng ta

Phát biểu tại Ngày ATTT 2015, Giám đốc sở TTTT TP.HCM, ông Lê Thái Hỷ nhấn mạnh, điều cốt yếu là chúng ta phải hành động và hành động ngay. Nhân sự có mặt của Thứ trưởng Bộ TTTT Nguyễn Thành Hưng, ông Lê Thái Hỷ bày tỏ TP.HCM mong muốn đầu tư một phòng thí nghiệm ATTT, làm thao trường diễn tập thực hành để huấn luyện và đào tạo đội ngũ kỹ thuật trình độ cao, phục vụ công tác đảm bảo ATTT trong dài hạn.

“Tôi mong muốn Ủy ban quốc gia về ứng dụng CNTT và Bộ TTTT xem xét và ủng hộ đề xuất của Sở TTTT TP.HCM đầu tư một phòng thí nghiệm về ATTT cho khu vực phía Nam”.

VNISA phía Nam đã nhiều lần lên tiếng về việc thiếu diễn tập ATTT là một lỗ hổng lớn đối với các TC/DN trong việc xây dựng hệ thống bảo đảm ATTT cho đơn vị trong bối cảnh các cuộc tấn công mạng ngày càng phức tạp, đặc biệt là hình thức tấn công APT với sự đeo bám dai dẳng của hacker. Tình hình phức tạp tới mức Thứ trưởng Nguyễn Thành Hưng thậm chí còn đề cập tới dấu hiệu “chiến tranh mạng” trong tương lai gần khi phát biểu tại buổi diễn tập bảo vệ Hệ thống thông tin TP.HCM 2015 do Sở TTTT phối hợp cùng VNISA phía Nam tổ chức hôm 18/11.

Ông Trịnh Ngọc Minh – Phó chủ tịch BCH VNISA phía Nam cho biết, đã có những chuyển biến mạnh mẽ là chúng ta đã tham gia diễn tập ATTT với các nước trong khu vực (gần 100 cơ quan, tổ chức của Việt Nam đã tham gia cuộc diễn tập quốc tế về chống tấn công mạng, với sự tham gia của 14 quốc gia hôm 28/10 – PV) để xây dựng khả năng phát hiện, phân tích và ứng cứu mỗi khi bị tấn công bằng mã độc.

Qua thành công của buổi diễn tập chống tấn công mạng hôm 18/11, lấy “thao trường Cyber Range” của Cisco làm thực địa với những kịch bản xảy ra như trong thực tế, đại diện VNISA phía Nam khuyến nghị cơ quan quản lý nhà nước cần tiếp tục liên kết và chủ trì các hoạt động diễn tập thường xuyên với những kịch bản ngày càng khó hơn, sát thực tế hơn để sẵn sàng xử lý sự cố an ninh mạng trong thực tế.

VNISA phía Nam cũng khuyến nghị các DN cần chú ý đến con người và qui trình; Truyền thông, báo chí nên tích cực vào cuộc để nâng cao nhận thức cho toàn xã hội. VNISA phía Nam còn cho biết sẽ cố gắng phát huy vai trò của mình trong việc làm cầu nối giữa các đơn vị chuyên ngành và các DN có nhu cầu.

SOS: ‘Tấn công mạng tàn khốc!’

Phát biểu khai mạc Ngày ATTT Việt Nam 2015 với chủ đề: “Xu hướng phá hoại tàn khốc của tấn công mạng hiện đại” diễn ra hôm 19/11 tại TP.HCM, ông Ngô Vi Đồng – Chủ tịch Chi hội An toàn thông tin Phía Nam (VNISA phía Nam) cho biết tình hình an toàn, an ninh thông tin trên toàn thế giới đang có những diễn biến ngày càng phức tạp, bất kỳ tổ chức, doanh nghiệp nào cũng có thể bị hacker tấn công, và chịu thiệt hại lớn về tiền tài, vật chất.

Thực tế, thời gian qua, an ninh mạng đã trở thành đề tài nóng trên bàn nghị sự trong các cuộc hội đàm giữa các nguyên thủ quốc gia. Cả thế giới đã nhận thức được rằng trong kỷ nguyên số ngày nay, các cuộc tấn công mạng không chừa bất cứ ai, tổ chức nào, cho dù ở đâu với những hậu quả tàn khốc khó lường.

Một mối quan ngại đang nổi lên gần đây là xu hướng các cơ sở hạ tầng trọng yếu của nền kinh tế xã hội như các hệ thống điện, nước, giao thông ngày càng phát triển, kết nối sâu rộng với Internet đang là những điểm yếu, trở thành đích nhắm của các cuộc tấn công chủ đích từ bên ngoài nhằm gây xáo trộn toàn xã hội.

Hiểm họa tấn công mạng tinh vi với qui mô rộng lớn

Trong 9 tháng đầu năm 2015, theo thống kê của VNCERT đã phát hiện hơn 3 triệu địa chỉ IP trong nước bị nhiễm mã độc và bị điều khiển bởi các máy chủ bên ngoài lãnh thổ Việt Nam, hơn 18 nghìn website bị nhiễm mã độc và lây lan mã độc đến các máy tính trong mạng. Qui mô tấn công mạng đã ở mức rộng lớn mà vài năm trước khó ai có thể hình dung.

Điều đáng sợ là “hàng triệu máy tính tại Việt Nam đang bị nhiễm mã độc và tham gia vào các mạng Botnet toàn cầu”, theo báo cáo của VNISA phía Nam.

Các chuyên gia đến dự Ngày ATTT Việt Nam năm nay từ các công ty bảo mật nổi tiếng trên thế giới như FireEye, Trend Micro, NPCORE đặc biệt bày tỏ lo ngại về tình hình gia tăng tấn công có chủ đích(APT) với mức độ ngày càng tinh vi. Trong khi đó báo cáo “Hiện trạng về ATTT khu vực phía Nam năm 2015” của VNISA phía Nam cho biết Việt Nam cũng đã hứng chịu các cuộc tấn công APT đến từ bên ngoài.

Thông tin về các cuộc tấn công APT tại Việt Nam thời gian qua rất hạn chế, nhưng báo cáo của VNISA phía Nam dẫn nguồn từ một hội thảo trong nước hồi tháng 5, tại đó hãng bảo mật FireEye của Mỹ chỉ đích danh nhóm tấn công mang tên APT30 đã nhiều năm thâm nhập trái phép vào các hệ thống máy tính tại Việt Nam, uy hiếp an ninh thông tin trong nước.

Nhiều chuyên gia bảo mật cũng lên tiếng cảnh báo một xu hướng mới nổi khác là kết nối vạn vật – Internet of Things (IoT) khiến diện tấn công ngày càng mở rộng, công tác bảo vệ an ninh, ATTT trở nên vô cùng khó khăn. Theo Cisco thì trên thế giới hiện có 13 tỷ thiết bị điện tử được kết nối và con số này sẽ lên tới 56 tỷ vào năm 2020. Bảo vệ ATTT trên một môi trường quá rộng lớn như vậy thực sự là một thách thức quá lớn.

Sự đa dạng trong các hoạt động thông minh từ sự kết nối linh hoạt của mọi vật trong cuộc sống bên cạnh mặt tích cực là đem lại vô vàn tiện ích cũng kèm theo nguy cơ mất ATTT rộng khắp. Chẳng hạn, hạ tầng trọng yếu quốc gia được trang bị hàng loạt thiết bị điện tử thông minh liên kết với nhau sẽ gia tăng nguy cơ bị tấn công thông qua bất kỳ đầu mối kết nối nào. Mỗi một thiết bị thông minh có địa chỉ IP riêng, có thể vừa là đối tượng bị tấn công vừa có thể bị hacker lợi dụng làm bàn đạp để tấn công sâu hơn.

Báo cáo của các chuyên gia đến từ Cisco, Innodep, Microsoft, Logrhythm, Trend Micro, Symantec, Oracle liên tục cảnh báo về gia tăng thách thức trước diễn biến an ninh mạng ngày càng phức tạp.

Môi trường mạng phát triển nhanh chóng, rộng khắp đang là cơ hội lớn cho hacker tấn công trục lợi. Ngay như hiện tại, smartphone bùng nổ tạo ra xu hướng BYOD (dùng thiết bị cá nhân trong công việc) cũng đồng thời đem lại nguy cơ bị tấn công, gây tổn thất không chỉ tài sản số cá nhân mà còn có thể thiệt hại lớn cho tổ chức, doanh nghiệp. Mỗi một smartphone của nhân viên đều có thể là cửa ngõ dẫn hacker xâm nhập mạng doanh nghiệp.

|

Rất đông các chuyên gia an ninh mạng theo dõi trực tiếp buổi Diễn tập ATTT lần thứ 2 tại TP.HCM hôm 18/11 – một sự kiện nằm trong chuỗi hoạt động Ngày ATTT năm nay. |

Màu xám bức tranh hiện trạng ATTT tại Việt Nam

Không có những con số thiệt hại cụ thể mà các tổ chức, doanh nghiệp Việt Nam phải gánh chịu trước các cuộc tấn công mạng. Tuy nhiên, trong bối cảnh chung về tình hình an ninh thông tin có thể nói đã ở mức báo động đỏ, nhiều chuyên gia còn tỏ ra lo ngại hơn nữa trước hiện trạng ATTT trong nước.

Năm ngoái, ngày ATTT 2014 với chủ đề “An toàn, an ninh thông tin và chủ quyền quốc gia”, cho thấy ATTT gắn liền với chủ quyền quốc gia, nhưng thực tế một năm qua vấn đề vẫn đang bị xem nhẹ. Việt Nam được xem là nước bị tấn công nhiều nhưng theo Tiến sĩ Trịnh Ngọc Minh – Phó chủ tịch VNISA phía Nam thay mặt Chi hội báo cáo tình hình khảo sát ATTT tại các đơn vị khu vực phía Nam 2015 cho biết, từ nhận thức đến đầu tư cho an ninh, an toàn thông tin đều giảm sút.

Theo báo cáo của VNISA phía Nam, vào thời điểm Trung Quốc tăng cường xây dựng trái phép cơ sở hạ tầng nhân tạo trên quần đảo Trường Sa của Việt Nam đã có 1.597 trường hợp hacker Trung Quốc tấn công thay đổi giao diện các trang web đặt tại Việt Nam, trong đó có nhiều trang thuộc các cơ quan quản lý Nhà nước. Còn theo thống kê của VNCERT chỉ trong 9 tháng đầu năm 2015 đã ghi nhận được 7.421 cuộc tấn công thay đổi giao diện các website tại Việt Nam trong đó có 164 website, cổng thông tin thuộc khối cơ quan Nhà nước.

Ông Ngô Vi Đồng nhận định các cuộc tấn công APT nhắm vào cơ quan chính phủ, các doanh nghiệp Việt Nam đang trở nên nguy hiểm hơn với cường độ mạnh hơn.

Trong khi đó, theo nhận định của Tiến sĩ Trịnh Ngọc Minh, “con người – qui trình – công nghệ” là ba thành tố quan trọng trong hệ thống an ninh, an toàn thông tin, nhưng đều có xu hướng giảm sút tại Việt Nam.

Con người vẫn thường được xem là mắt xích yếu nhất trong toàn bộ hệ thống ATTT. Nhưng theo ông Minh có dấu hiệu không tốt là sự sụt giảm số lượng người phụ trách về ATTT, nhận thức về ATTT cũng giảm so với các năm trước. Qui trình xử lý sự cố về ATTT trong các doanh nghiệp nhìn chung cũng bị giảm nhiều. Đầu tư về công nghệ cũng giảm sút. Kết quả khảo sát của VNISA phía Nam cho thấy đầu tư ngân sách cho ATTT giảm sút rất nhiều, phần lớn đơn vị đầu tư dưới 5% kinh phí CNTT cho ATTT.

Theo nhận định của ông Minh, hiện trạng về ATTT có chiều hướng xấu đi so với 2014 có thể là do đối tượng tham gia khảo sát năm nay chủ yếu tập trung vào các doanh nghiệp vừa và nhỏ (DNVVN). Nhưng điều đó thêm một lần nữa khẳng định các DNVVN chưa thực sự quan tâm đến ATTT. Trong khi đó số DNVVN hiện chiếm phần lớn (hơn 95%) tổng số doanh nghiệp trên cả nước.

|

Các đội sinh viên đang làm bài thi tại vòng chung kết cuộc thi “Sinh viên với ATTT 2015” hôm 14/11. Cuộc thi là một phần quan trọng của Ngày ATTT nhằm phát hiện, bồi dưỡng nguồn nhân lực trẻ có chuyên môn giỏi trong lĩnh vực ATTT. |

Khoảng trống lớn tại các DNVVN

Qua đợt khảo sát về ATTT năm nay, VNISA phía Nam ghi nhận nhân sự chuyên trách, quy trình và xử lý sự cố ATTT còn bỏ ngỏ rất nhiều trong các DNVVN. Ngoài vấn đề chung về nhận thức thì có một thực tế là các DNVVN lo tập trung cho kinh doanh, sản xuất, điều kiện về đầu tư cho ATTT còn có giới hạn.

Thế nhưng theo ông Võ Đỗ Thắng – Ủy viên BCH VNISA phía Nam, cho biết hacker đang có xu hướng tấn công có chủ đích, xâm nhập nhiều năm trời, nhắm vào các hoạt động kinh doanh của DN để trục lợi. Rất nhiều trường hợp chỉ đến khi xảy ra thiệt hại lớn DN mới biết.

Ông Thắng nêu dẫn chứng qua trường hợp một doanh nghiệp FDI bị tổn thất tới hơn 2 triệu USD (trên 40 tỷ đồng) trong một thương vụ xuất hàng qua Pháp. Hacker, xâm nhập được vào hệ thống máy tính của DN từ trước, đã mạo danh DN gửi email cho đối tác đề nghị chuyển tiền sang một tài khoản khác ngay sau khi DN xuất hàng đi. Trường hợp thứ hai xảy ra với một DN ở Bình Dương. DN này đang đối mặt với phá sản do mất hợp đồng nhiều năm trời mà không hề biết rằng những bản vẽ hàng ngày, thông tin chi tiết chào hàng bị malware liên tục sao chép gửi ra ngoài.

Tuy nhiên, có một vấn đề nổi lên là DN không biết trông cậy vào đâu khi bị hacker tấn công, xảy ra sự cố ATTT đe dọa phải gánh những thiệt hại khó lường.

Trong buổi tọa đàm tại ngày ATTT 2015, giải đáp mối quan tâm của DN về việc ai sẽ hỗ trợ DN khi bị tấn công gây sự cố về ATTT, ông Nguyễn Quang Huy – Phó Giám đốc Trung tâm ứng cứu khẩn cấp máy tính Việt Nam (VNCERT) cho biết, VNCERT là trung tâm điều phối ứng cứu sự cố quốc gia, và chỉ vào cuộc nếu sự cố ảnh hưởng đến an toàn thông tin mạng quốc gia. Với những sự cố ATTT cho riêng từng DN, VNCERT sẽ hỗ trợ hướng dẫn để DN tự khắc phục. “Trách nhiệm của VNCERT là khuyến cáo, hướng dẫn và giới thiệu các đơn vị trong mạng lưới ứng cứu sự cố”, ông Huy nói.

Bà Võ Thị Trung Trinh, Phó giám đốc Sở TTTT TP.HCM thì cho biết, Sở TTTT có tổ chức một lực lượng bảo vệ cho ATTT Thành phố, đối tượng ứng cứu là các DN nhà nước, báo đài tại TP.HCM.

Vậy các DN tư nhân biết cầu cứu ai đây một khi xảy ra sự cố về ATTT?

Có một thực trạng là DNVVN phần lớn là doanh nghiệp tư nhân (DNTN), thuộc khối DN mà theo ông Võ Đỗ Thắng thì không hề có sự định hướng hay giúp đỡ nào cả. “DNTN mặc dù đóng góp rất lớn cho GDP Việt Nam, tạo ra rất nhiều công ăn việc làm nhưng đang bị xem như đứa con rơi”, ông Thắng nói.

Trong khi đó, khối cơ quan chính phủ thường nhận được những cảnh báo về ATTT từ các cơ quan chức năng, có nguồn kinh phí của nhà nước cho công tác đảm bảo an ninh, ATTT. Với khối doanh nghiệp nhà nước, theo ông Thắng, DN trung ương được sự quan tâm của VNCERT, các đơn vị bên an ninh, quốc phòng hỗ trợ; DN cấp tỉnh thì nhận được sự hỗ trợ thông tin cảnh báo, định hướng, chỉ đạo từ Sở TTTT.

Từ thực tế nhiều năm hoạt động trong lĩnh vực bảo mật, ông Thắng chia sẻ hầu như DNTN không nhận được sự giúp đỡ nào khi xảy ra sự cố về ATTT. Thậm chí có những trường hợp gọi điện thoại liên hệ nhiều nơi có khi còn được “chỉ về công an phường”. Chẳng hạn đợt căng thẳng Biển Đông, các cơ quan chính phủ đều được thông báo với những hướng dẫn đề phòng tấn công mạng, nhưng khối DNTN không hề được cảnh báo, đã bị tấn công nhiều, ông Thắng cho biết.

Ông Bùi Hoàng Phương – Phó cục trưởng Cục ATTT thuộc Bộ TTTT, với vai trò là cơ quan quản lý nhà nước về ATTT, nói rõ ra là nhà nước không thể đủ sức để hỗ trợ mọi DN trên toàn quốc, chỉ hỗ trợ hướng dẫn, nâng cao nhận thức và cảnh báo về những nguy cơ về ATTT, xây dựng luật về ATTT mạng để thúc đẩy thị trường cho những công ty cung cấp dịch vụ, sản phẩm về ATTT.

“Sự liên kết giữa các DNVVN với các Cơ quan quản lý nhà nước và bảo vệ pháp luật còn chưa tốt. Đây chính là điểm yếu trong mắt xích xây dựng hệ thống phòng thủ và bảo vệ chủ quyền số quốc gia, khi các thông tin không được cập nhật và thông báo kịp thời, chậm trễ trong việc phản ứng”, báo cáo của VNISA phía Nam có đoạn viết.

Khảo sát của VNISA phía Nam cũng cho thấy, vai trò của các đơn vị tư vấn độc lập về ATTT chưa được thể hiện rõ đối với khối DNVVN. Rất ít các đơn vị có sử dụng tư vấn về ATTT hoặc thuê ngoài các dịch vụ này.

Sự gắn kết giữa Nhà nước – Xã hội – Doanh nghiệp trong việc tăng cường công tác ATTT vẫn đang còn ở mức độ thấp, chỉ mới chia sẻ những kiến thức, kinh nghiệm bảo mật tiên tiến nhất trong phạm vi hẹp như ở trong Hội thảo Ngày ATTT Việt Nam. Để toàn xã hội nhận thức như mong mỏi của các nhà quản lý và các chuyên gia bảo mật thực tế là vấn đề quá lớn.

Đừng để “mất bò mới lo làm chuồng”

Trong bối cảnh tình hình ATTT diễn biến ngày càng xấu, ông Đồng kêu gọi các cơ quan, doanh nghiệp cũng như người tiêu dùng CNTT hãy nâng cao nhận thức về ATTT, đầu tư hơn nữa cho công tác đảm bảo ATTT nhằm bảo vệ tài sản, tài nguyên và chủ quyền quốc gia. Thứ trưởng Bộ TTTT Nguyễn Thành Hưng cũng nhấn mạnh tầm quan trọng của khâu đào tạo nhân lực và nâng cao nhận thức về ATTT cho toàn xã hội.

Nói rồi, nói nữa, nói mãi không biết có thay đổi được gì không. Vấn đề là phải hành động, nếu không hồi chuông cảnh báo gióng lên rồi sẽ lại tắt ngúm trong tĩnh lặng. Đó là lý do mà ông Lê Thái Hỷ – Giám đốc Sở TTTT đã nhấn mạnh rằng Luật ATTT mạng đã được Quốc hội thông qua (ngày 19/11, đúng vào ngày ATTT năm nay – PV), chúng ta hãy hành động ngay không chờ Nghị định, Thông tư.

“Ông Đồng đã nói tình hình năm nay hết sức phức tạp, và năm sau tôi nghĩ sẽ vẫn là câu nói đó. Nếu chúng ta không hành động thì sẽ bị tụt hậu trong lĩnh vực này”, ông Hỷ nói.

Theo: PC World VN, 12/2015

Điện toán nhận thức IBM: Chuyển việc khai thác CNTT thông thường tới CNTT biết nhận thức

Chúng ta đang đứng trên thời đại mới của máy tính. Một doanh nghiệp thông minh là một doanh nghiệp nhận thức được sự khác biệt về việc thiết kế, xây dựng và cung cấp các giải pháp công nghệ thông tin (CNTT). Đội ngũ CNTT cần phát huy và giúp đẩy mạnh những định hướng, sáng kiến mới để phù hợp với xu thế. Đây chính là lý do công nghệ của IBM trở nên quan trọng trong việc giúp doanh nghiệp ứng dụng điện toán nhận thức để chuyển đổi công việc kinh doanh của họ. Và việc này cần bắt đầu với việc thay đổi chính nhận thức của chúng ta.

Cho đến nay, doanh nghiệp đã có rất nhiều công nghệ để hỗ trợ trong kinh doanh. Hơn thế nữa, việc áp dụng các công nghệ mới hoàn toàn có thể thuê dịch vụ từ những nhà cung cấp PaaS, SaaS, IaaS, điện toán đám mây… doanh nghiệp không cần quá nhiều người trong việc quản trị và vận hành. Nhưng điều này không làm mất đi những giá trị cốt lõi của đội ngũ làm CNTT, họ mới chính là những người có khả năng nhận thức được xu thế trong thời đại mới – thời đại điện toán nhận thức.

Kỷ nguyên điện toán nhận thức

Chào mừng các bạn đến với kỷ nguyên của điện toán nhận thức, nơi mà tầm nhìn của các chuyên gia CNTT tập trung vào những nhiệm vụ quan trọng của thực tế. Trong thời đại nhận thức, công nghệ không đơn thuần chỉ là công cụ hỗ trợ doanh nghiệp mà nó còn trở thành một người kinh doanh thực thụ, đưa ra được những chiến lược kinh doanh mới. Những kỹ sư công nghệ cũng nên thay đổi cả trong nhận thức để nắm bắt được kỷ nguyên mới, nắm bắt được xu thế trong tương lai.

Theo IDC, những người kinh doanh cho rằng họ cảm thấy chính những người làm CNTT mới là những người sáng tạo kinh doanh nhiều hơn họ. Tuy nhiên, một vài nghiên cứu cũng chỉ ra rằng những người làm công nghệ thông tin cũng ngại thay đổi tư duy. Chính vì vậy, để tiếp cận tới điện toán nhận thức nhanh nhất, thì đội ngũ CNTT cũng cần thay đổi sang nhận thức mới.

Cái tôi trong CNTT

Các lãnh đạo doanh nghiệp cũng đang nhận thức rằng CNTT cần phải được tích hợp chặt chẽ hơn vào chiến lược kinh doanh tổng thể. Để làm được điều này, những người làm CNTT cần phải được doanh nghiệp coi trọng nhiều hơn là cơ sở hạ tầng.

Đội ngũ CNTT cũng cần phải hiểu rằng họ có thể sử dụng công nghệ để thúc đẩy doanh nghiệp mình tiến về phía trước. Nhưng đồng thời, họ cũng phải bỏ cái tôi trong khi làm việc. Thay vào đó hãy đưa ra các ý tưởng mới, các sáng chế mới, đó mới là giá trị cốt lõi để doanh nghiệp có thể tồn tại trong thời đại mới này.

Sự chuẩn bị cho kỷ nguyên điện toán nhận thức

Trong kỷ nguyên điện toán nhận thức, việc phân tích dữ liệu có thể giảm từ vài giờ xuống chỉ còn vài giây, thậm chí là mili giây. Điều này giúp cho doanh nghiệp có những quyết định nhanh chóng theo thời gian thực, kịp thời đưa ra những quyết định phù hợp với chiến lượng kinh doanh và tình hình thị trường.

Chúng ta không thể phủ nhận được sức mạnh của cơ sở hạ tầng CNTT. Máy móc trong kỷ nguyên mới có thể “hiểu, học và phân tích” được mọi dữ liệu. Tuy nhiên để chuẩn bị cho doanh nghiệp của chúng ta tiếp cận tốt hơn với điện toán nhận thức, chúng ta cần chuẩn bị nhiều hơn nữa với một số khái niệm mới mà IBM sẽ đề cập tới:

- Analytics Acceleration

- Data Centric Design

- Innovate with Open Technologies

- Choice for Optimization

- Lock Down while Opening Up

- Controlled Iteration at Scale

Khi chúng ta nhận thức được những khái niệm này, chúng ta sẽ tiến gần hơn với điện toán nhận thức, với các mô hình cộng tác kinh doanh. Cùng với nền tảng Cloud, doanh nghiệp có thể vạch ra một con đường CNTT mới, sáng tạo và nhận thức.

Theo IBM Cognitive Business