Mr. Tu, Nguyen Duc

Archive for

Làm sao để sử dụng “call to action”

Để tối đa hóa sự thành công của các trang web của bạn, chúng ta cần một định nghĩa “call to action”. “Call to action” là nghệ thuật hấp dẫn khách thăm web của bạn nhấn vào một nút, điền vào một mẫu đơn hoặc bất kì sự tương tác nào khác. Chúng ta sẽ cùng xem xét 10 ví dụ bên dưới để đánh giá hiệu quả của “call to action” mang lại cho trang web của bạn.

Các “call to action” là một trong những điều mà một nhà thiết kế web nên biết và hiểu. Đó là việc trình bày cho người dùng các đường dẫn truy cập rõ ràng, thường thể hiện bằng một nút nhấn hoặc điền vào một biểu mẫu. Dù bạn đang thiết kế web cho chính bạn hoặc khách hàng, một trong những nhiệm vụ đầu tiên là xác định mục tiêu của trang web và những thứ mà bạn muốn ưu tiên cho khách truy cập vào.

Hiệu quả của “call to action” phụ thuộc vào hiệu quả của việc thiết kế. Màu sắc, font chữ, từ ngữ và bố cục đóng một vai trò quan trọng trong việc hướng người dùng truy cập vào các mục theo mục đích của bạn. Nói chung, điều đầu tiên bạn muốn trang web của bạn giao tiếp với khách hàng là cái gì, và thứ hai cung cấp các lời mời gọi hành động. Nếu không có sự hiểu biết rõ ràng về mục đích của trang web, một lời kêu gọi hành động (một mẫu đơn đặt hàng, một mẫu đăng ký, một nút tiếp tục…) sẽ trở thành vô nghĩa. Một khi bạn xác định rõ mục đích, bạn cần xác địch rõ các hành động mà bạn muốn họ thực hiện.

Ví dụ 1: BaseCamp

BaseCamp là một dịch vụ rất phổ biến và thiết kế của họ được tham chiếu thường xuyên do sự đơn giản của nó và hiệu quả. Các kêu gọi hành động ở đây là nút màu xanh lá cây được gán nhãn “See Plans and Pricing”. Họ sử dụng một số nét và màu gradient xanh lá. Họ cũng sử dụng một mũi tên chỉ vào nút đó để tăng tối đa cơ hội mà khách thăm web truy cập vào đó.

Ví dụ 2: Tapmates

Mục đích của thiết kế này là để cho người dùng nhập vào địa chị email của họ và nhấn vào nút “SIGN UP!”, cũng đồng thời là lời gọi hành động. Hiệu ứng nút lệnh signup nhô ra được tạo bởi màu xanh ngọc với cách đổ bóng tinh tế.

Ví dụ 3: FatCow

Lời kêu gọi ở đây là một nút lệnh “Get Started!” màu cam vàng sáng. Nó có hiệu ứng nổi bật bởi vì 2 yếu tố. (1) là đó là đối tượng duy nhất có màu cam vàng sáng, và (2) là có một mũi tên màu xanh lá – như cấu trúc bên trên, chỉ vào nó. Họ đã sử dụng hiệu ứng đổ bóng vào nút và đặt bóng của nó trên nút “Get Started!” để làm cho nó nổi bật.

Ví dụ 4: Red is White

Trong ví dụ này, chúng ta có thể thấy 2 lời gọi hành động khác nhau. Cuộc gọi nổi bật nhất là nút “PRE-ORDER”, mút nổi bật nhất bởi nó nằm ở bên trái màn hình và tương phản với hầu hết các đối tượng xung quanh với nền đen và nút nhấn màu hồng sáng.

Ví dụ 5: Slack

Lời kêu gọi hành động ở đây là một nút “Continue” lớn, và nó được nhấn mạnh bởi một đường biên màu xanh lá đậm dày 1 pixel bao xung quanh. Nút này sử dụng một màu xanh lá, hiệu ứng đổ bóng trên văn bản cũng như hiệu ứng màu sáng dần chuyển từ trắng sang xanh lá trên dòng chữ.

Các yếu tố của một “call to action” tốt

Sự tương phản: bất cứ điều gì bạn muốn mọi người thấy và nhấp chuột vào, cần phải làm cho dễ dàng nhìn thấy. Càng nhiều sự tương phản của nút lệnh hoặc biểu mẫu so với màu nền, thì càng nhiều người dùng dễ dàng nhìn thấy nó.

Đường viền: Thêm một đường viền bao ngoài cũng có thể tạo thêm hiệu ứng tương phản. Nó cũng không cần thiết lắm, nhưng nếu bạn cho thêm một đường viền mà không xung đột với thiết kế, hãy làm thế!

Gradients: Gradient có thể là cách đổ màu tốt để làm cho các thứ trông nổi bật hơn. Trong hầu hết các ví dụ trên, màu gradient được sử dụng trong một vài form. Hãy cẩn thận với việc lạm dụng màu gradient, nó rất dễ dàng có thể trở lòe loẹt thay vì mang lại lợi ích thiết kế.

Đổ bóng: Như với gradient, việc đổ bóng có thể làm cho các phần tử có hiệu ứng nổi lên. Nhưng hơn cả gradient, việc đổ bóng gần như luôn luôn bị lạm dụng bởi các nhà thiết kế nghiệp dư. Một hiệu ứng bóng đổ có thể là một tài sản tuyệt vời trong thiết kế của bạn, hoặc là cái chết của thiết kế của bạn. Nếu bạn để ý trong các ví dụ ở trên, bạn sẽ thấy hiệu ứng đổ bóng được sử dụng theo nguyên tắc.

Thử nghiệm phân chia các lời gọi hành động

Nếu mục đích của bạn là tối đa hóa các đơn đặt hàng, các thuê bao, khách thăm hoặc bất kỳ loại dữ liệu nào từ kết quả các hành động của khách thăm, việc thử nghiệm phân chia là cần thiết. Thử nghiệm phân chia đơn giản A/B có thể tiết lộ lỗi trong thiết kế và chỉ ra các thay đổi cần phải thực hiện. Một lỗ nghiêm trọng của nhà thiết kế có thể là cái tôi, việc nghĩ rằng nỗ lực đầu tiên của họ là cố gắng tốt nhất của họ, hầu như không bao giờ đúng. Thông thường một thay đổi đơn giản sẽ dẫn đến hàng loạt các thay đổi khác phải thực hiện theo.

Có rất nhiều công cụ kiểm tra có sẵn, nhưng một trong những cái tuyệt vời là bắt đầu với Website Optimizer của Google. Nó miễn phí 100% và cung cấp những bước dễ dàng để bạn thực hiện thử nghiệm của mình.

Phân biệt Sub-domains, Addon Domains, Parked Domains

Sau khi đã làm xong trang web, đăng ký hosting và domain, trong CPanel của nó sẽ có một mục cho bạn quản lý các Domains của mình.

Bao gồm 3 thứ chính yếu, đó là Sub-domain, Addon Domains và Parked Domains. Mong rằng bài viết này sẽ giúp bạn hiểu được phần nào khái niệm về 3 loại tên miền này.

Sub-domain – là tên miền con, trỏ đến thư mục con trong cùng một trang web.

Khi bạn đăng ký trang hosting, thường kèm theo một domain chính, ví dụ “http://chutiephat.com”. Khi người dùng gõ địa chỉ “http://chutiephat.com” trên thanh địa chỉ, trình duyệt sẽ đi tìm tới trang chủ nằm trong thư mục gốc bạn đã cài đặt trên host, để hiện thị nội dung tập tin đó lên, ví dụ “../root/trangchu.html”.

Nếu trong thư mục gốc có chức thư mục con khác, ví dụ “../root/diendan/index.html”, bạn muốn mở trang index đó, thì thông thường bạn sẽ phải gõ địa chỉ có dạng “http://chutiephat.com/diendan/index.html”.

Nhưng nếu bạn tạo một sub-domain tên là “http://diendan.chutiephat.com” và thiết lập nó tham chiếu đến “http://chutiephat.com/diendan/index.html”, thì khi bạn gõ “http://diendan.chutiephat.com” hoặc “http://chutiephat.com/diendan/index.html” thì nó cũng sẽ mở được trang index.

Mục đích chính là đơn giản và thân thiện hoá đường dẫn cho người dùng.

Addon Domains – là tên miền cho phép chạy các trang web độc lập trong cùng một hosting.

Trên một hosting của bạn có chứa 3 thư mục con như “../root/cafeGocPho/”, “../root/diendanIT/”, “../root/traquanQuangLinh/”, mỗi thư mục con là một trang web riêng biệt.

Bạn muốn các tên miền độc lập riêng biệt cho các trang web đó như “http://cafeGocPho.com”, “http://diendanIT.net”, “http://traquanquanglinh.vn”.

Thì ứng với mỗi trang web, bạn phải thêm vào một tên miền, gọi là Addon Domains, với mỗi tên miền đó, bạn phải thiết lập cho nó trỏ tới một thư mục tương ứng.

Parked Domains – là tên miền phụ tham chiếu đến tên miền chính.

Giờ bạn có tên miền chính là “http://chutiephat.com”, và bạn muốn người dùng cũng có thể truy cập vào trang web của bạn thông qua nhiều tên miền phụ khác như là “http://tienphat.com”, “http://chutiephat.vn”, “http://phatphat.net”…, các tên miền phụ đó gọi là Addon Domains.

Khi người dùng gõ bất kì tên miền phụ nào được thiết lập là Addon Domains của “http://chutiephat.com”, thì nội dung hiện thị cũng như khi truy cập vào “http://chutiephat.com”.

Mục đích của tên này là để người dùng có thể nhớ đến trang web của bạn bằng tên miền mà họ thấy đơn giản và dễ nhớ nhất.

Phân tích website bài bản

Thể nào là một website “chất lượng”? Bạn dựa vào tiêu chí nào để phân tích một website có chất lượng hay không? Bài viết dưới đây chia sẻ một quy trình phân tích web chuyên nghiệp và bài bản.

Thứ nhất, ta cần định nghĩa “Thế nào là website có chất lượng?”.

Website có chất lượng là website thoả mãn được ba điều kiện sau đây:

- Nội dung hấp dẫn, đầy đủ, hợp với chủ ý của việc xây dựng website

- Được sắp xếp, bố cục một cách hợp lý, tạo điều kiện cho người đọc/khai thác dễ định hướng trong website.

- Hình thức đẹp, phù hợp với chủ đề nội dung.

Để làm được như vậy có khó không? Không khó nếu bạn đã xác định được rõ mục tiêu và làm việc với đối tác là một công ty chuyên nghiệp trong thiết kế và phát triển các công cụ thương mại điện tử.

Chúng ta sẽ phân tích chi tiết từng điểm:

1. Về nội dung

Trước tiên bạn cần định rõ đối tượng của website. Có thể là các khách hàng tiềm năng, có thể là các đối tác hiện có của công ty, các nhà đầu tư nước ngoài. Họ hiểu ngôn ngữ gì, những thông tin gì làm họ quan tâm hơn cả. “Biết mình biết ta trăm trận không thua“.

Một điểm rất quan trọng nữa là nội dung phải được cập nhập thường xuyên. Một lỗi rất thông thường của các website tại Việt Nam là người ta làm ra nó để đưa lên mạng, sau đó thì website bị đi vào quên lãng. Một website như vậy không mang lại gì cho doanh nghiệp, thậm chí phản tác dụng.

Nguyên nhân ở đâu? Thứ nhất do chúng ta chưa có ý thức cần phải cập nhật thông tin thường xuyên, thứ hai do các website được thiết kế theo công nghệ đã lạc hậu, đòi hỏi một trình độ hiểu bất nhất định về vấn đề kỹ thuật khi muốn thay đổi nội dung.

Lối thoát: hãy yêu cầu nhà thiết kế website cung cấp cho bạn một công cụ thuận tiện để có thể tự mình thay đổi nội dung thông tin, thậm chí cả bố cục và hình thức của website. Nếu họ không làm được điều này, hoặc đòi hỏi quá nhiều, bạn có thể liên lạc với chúng tôi, chúng tôi sẵn sàng giúp bạn.

2. Về hình thức

Có lẽ đây là điểm quan trọng nhất và khó nhất đối với doanh nghiệp, quan điểm về cái đẹp của chúng ta thường không giống nhau. Nhiều khi bạn cho là đẹp thì người khác lại coi là màu mè, bạn thấy đơn giản thì người khác cho là tầm thường.

Lối thoát: hãy tin tưởng giao việc này cho các nhà thiết kế, các nhà tạo mẫu chuyên nghiệp. Nếu bạn mạnh dạn bỏ cái tôi của mình sang một bên và cung cấp đủ thông tin cần thiết về công ty, về sản phẩm và dịch vụ của mình cho các nhà thiết kế, bạn sẽ có một website đẹp và chuyên nghiệp.

Đây cũng là điểm khác biệt cơ bản giữa website của một công ty lớn và một công ty nhỏ. Một nhà thiết kế web chuyên nghiệp cũng biết cách làm sao để website của bạn vừa đẹp, đồng thời vừa có kích thước nhỏ gọn, không để người dùng phải đợi lâu khi tải thông tin.

3. Về bố cục

Các chuyên gia về thương mại điện tử của Tổ chức Thương mại quốc tế ITC đã cho chúng ta một lời khuyên rất quý báu: “Hãy làm sao để người xem chỉ cần nhấn chuột không quá 3 lần để thấy thông tin cần tìm”. Nếu bạn đã từng mua hàng ở các siêu thị thì rất dễ nhận thấy vấn đề này. Trong một siêu thị tốt có hệ thống chỉ đường rõ ràng , bạn biết ngay thứ bạn cần nằm ở đâu, ngoài ra bạn còn có thể “tìm kiếm nhanh” bằng cách hỏi nhân viên phục vụ. Một siêu thị kém thì khác, đi lòng vòng cả buổi nhiều khi tìm không ra. Với website cũng vậy.

Nếu đạt được ba mục tiêu trên, có thể nói bạn đã xây dựng được một website có chất lượng. Tất nhiên mọi sự không chỉ dừng lại ở đó, chúng tôi sẽ đề cập đến các khía cạnh kỹ thuật cần quan tâm trong bài viết khác.

Vậy làm thế nào để có một website thực sự có chất lượng và mang lại hiệu quả cho doanh nghiệp? Câu hỏi không đơn giản và để trả lời cho câu hỏi này, chúng ta hãy làm một phép so sánh: website “nhà riêng“, website “cửa hàng“, website “nhà máy“, website “siêu thị” v.v… Và đồng nhất giữa các loại website đó là có những bước cơ bản bắt buộc cần lưu tầm để có một website chất lượng, bao gồm:

Bước 1: Hãy xác định rõ chúng ta cần gì. Đó là bước đầu tiên, và rất quan trọng.

Bước 2: Tiếp theo là phải tìm cho được những “kiến trúc sư” vả cả những “thợ xây” có đủ khả năng để hiện thực hoá yêu cầu của bạn, cũng như phải dự trù được cần đầu tư bao nhiêu cho “công trình xây dựng” tương lai. Bạn đã tìm được những người có khả năng thực hiện được ý tưởng của bạn và ký được hợp đồng, đó là bước thứ hai.

Bước 3: Khi làm việc cùng nhà thiết kế, nhà phát triển website, hãy cung cấp đầy đủ thông tin theo yêu cầu của “kiến trúc sư“, thông tin càng nhiều, hình ảnh càng nhiều càng có nhiều cơ hội để tìm được những ý tưởng sáng tạo độc đáo. Bạn có thể khá vất vả trong giai đoạn này, nhưng không có cách nào khác. Bạn là người hiểu doanh nghiệp của mình rõ nhất.

Bước 4: Công trình của bạn đã hoàn thành, bạn cần đưa nó lên mạng, hay còn gọi là hosting và tiến hành quảng cáo, giới thiệu. Cũng giống như sau khi khai trương một cửa hàng vậy, không có quảng cáo, giới thiệu sẽ không có khách đến giao dịch, mua bán. Ít nhất thì bạn cũng phải đăng ký tên, địa chỉ của “cửa hàng” trong các “sổ tra cứu“, các “catalog” về sản phẩm, dịch vụ. Trong thế giới Internet người ta gọi là các công cụ tìm kiếm như Yahoo, Google, Altavista v.v… Đây là một giai đoạn hết sức quan trọng và không thể bỏ qua. Nếu bạn không làm tốt điều này, toàn bộ công sức cho ba giai đoạn trước có thể nói là phí phạm.

Bước 5: Những công việc trên đã xong, đến đây, có thể nói vai trò của những người “thợ xây” đã kết thúc. Website của bạn có phát triển được hay không, có giữ được khách hay không là do bạn. Nếu bạn luôn cập nhật, đổi mới thông tin, đưa ra những chiến dịch khuyến mãi, có những phương pháp tiếp thị độc đáo, website của bạn sẽ mang lại hiệu quả. Đây là giai đoạn ổn định và thú vị nhất.

Bước 6: Hãy chuẩn bị cho những thay đổi trong tương lai, công nghệ thông tin phát triển rất nhanh, những gì tưởng như không thể khi bạn đang thiết kế website, một vài tháng hoặc vài năm sau đã trở thành hiện thực. Vậy nên đừng quá hài lòng với những gì đã có.

Group Và Những Điều Căn Bản

Group là tập hợp các tài khoản người dùng. Bạn có thể sử dụng các group để quản lý hiệu quả các nguồn tài nguyên, giúp đơn giản hóa việc bảo trì và quản trị mạng. Bạn có thể sử dụng các group riêng biệt, hoặc bạn có thể đặt nhiều group trong một để giảm bớt các chi phí liên quan trong việc quản lý các nhóm. Trước khi bạn có thể sử dụng các nhóm hiệu quả, bạn phải hiểu các loại của các nhóm có sẵn trong môi trường Windows 2003 Server, và chức năng của các nhóm.

Group type

Bạn sử dụng các nhóm để tổ chức các tài khoản người dùng, tài khoản máy tính, và tài khoản nhóm khác thành các đơn vị quản lý được. Có hai loại nhóm trong dịch vụ thư mục Active Directory: distribution groups and security groups.

Distribution groups: Bạn có thể sử dụng distribution groups chỉ với các ứng dụng e-mail, chẳng hạn như máy chủ Microsoft Exchange, để gửi tin nhắn cho tập hợp nhiều người dùng. distribution groups không cho phép bảo mật, có nghĩa là, họ không thể được liệt kê trong danh sách kiểm soát truy cập (DACLs), được sử dụng để xác định quyền về tài nguyên và đối tượng.

Security groups: Bạn sử dụng Secturity group để chuyển các rights và permissions cho các nhóm người dùng và máy tính. Rights xác định những thành viên của Secturity group có thể vào trong một domain hoặc forest. Permissions xác định nguồn tài nguyên thành viên của một nhóm có thể truy cập trên mạng. Secturity group cũng có thể được sử dụng như một thực thể e-mail. Gửi một tin nhắn e-mail đến nhóm có nghĩa là gửi tin nhắn cho tất cả các thành viên của nhóm.

Group Scopes

Với mỗi nhóm trong Win 2k3 có những thuộc tính phạm vi khác nhau, quyết định khu vực hoạt động của nhóm đó. Group Scopes sẽ chỉ ra thành viên trong nhóm đó đến từ đâu, và chúng có thể đi đến đâu, trong môi trường multi-domain or multi-forest. Có các loại Scope như sau:

Local Groups: Cư trú trên máy tính thành viên (máy local), sử dụng Local Group để cấp phát quyền và tài nguyên cho thành viên logon với tài khoản local. Local Groups sử dụng trong môi trường không có domain, và nó không thể chứa những group khác.

Global Groups: Cư trú trên Active Directory, trong môi trường Domain. Sử dụng Global Groups để cấp phát quyền và tài nguyên cho thành viên truy cập qua mạng, yêu cầu đăng nhập và xác thực quyền hàn thành viên khi sử dụng tài nguyên của máy tính khác, và máy tính server. Global groups có thể là thành viên của global groups khác và của universal groups, domain local groups.

Domain Local Groups: Cư trú trong Active Directory ở mức domain. Sử dụng một nhóm các domain khi bạn muốn chỉ định quyền truy cập các tài nguyên được đặt trong cùng khu vực (local site). Bạn có thể thêm tất cả các Global Groups cầnchia sẻ cùng một nguồn lực vào nhóm Domain Local Groups.

Universal Groups: Cư trú trong Active Directory ở mức forest. Sử dụng Universal Groups khi bạn muốn nhóm các nhóm Global Groups để có thể chỉ định quyền truy cập đến các tài nguyên liên quan trong các lĩnh vực khác nhau. Universal

Groups có thể là thành viên của universal groups khác,của global groups, và của domain local groups. Để sử dụng được Universal Security Groups thì Windows Server 2003 domain functional level phải là Windows 2000 native hoặc cao hơn. Sử dụng Windows 2000 mixed mode hoặc cao hơn nếu bạn muốn sử dụng Universal Distribution Groups.

Built-in Groups

Trong win 2k3 cung cấp cho chúng ta nhiều group có sẵn. Chúng được tự động tạo ra khi cài đặt Active Directory. Chúng ta có thể sử dụng các group này để phân quyền mặc định cho thành viên. Ví dụ bạn có thể thêm thành viên vào nhóm Administrators để quy định thành viên đó có toàn quyền trên hệ thống.

Một số nhóm được cung cấp sẳn như sau:

Account Operators: Thành viên có quyền tạo (create), sửa (modify), xóa (delete) tất cả users, group và computer trong domain.

Administrators: Thành viên có toàn quyền trong hệ thống.

Backup Operators: Thành viên có thể backup và restore tất cả file trên domain.

Incoming Forest, Trust Builders: Thành viên quản lý trust, tạo mới, chỉnh sửa trust giữa các hệ thống domain và forest.

Network Configuration Operators: Thành viên có quyền quản lý cấu hình mạng, bao gồm việc cấu hình giao thức TPI/IP và thay đổi địa chỉ của domain controller.

Performance Log Users: Thành viên nhóm này có thể quản lý thông tin logon hệ thống, bao gồm việc giám sát số lần logon, xem file logs

Performance Monitor Users: Thành viên của nhóm này có thể giám sát bộ đếm hiệu suất trên domain controller trong domain, tại local và từ các client truy cập từ xa.

Pre-Windows 2000 Compatible Access: Thành viên của nhóm này đã đọc truy cập vào tất cả người dùng và các nhóm trong domain. Nhóm này là cung cấp sự tương thích với các máy tính đang chạy Microsoft Windows 4.0 và NT hoặc trước đó. Theo mặc định, tất cả mọi người nhận dạng đặc biệt là một thành viên của nhóm này.

Remote Desktop Users: Thành viên có quyền điều khiển từ xa.

Replicator: Nhóm này có quyền chỉnh sửa việc đồng bộ (Replication) giữa các hệ thống, đó có thể là đồng bộ file, dns, …

Server Operators: Trong domain controllers, các thành viên của nhóm này có thể đăng nhập vào trình tương tác, tạo và xóa các tài nguyên chia sẻ, bắt đầu và ngừng một số dịch vụ, sao lưu và khôi phục tập tin, định dạng đĩa cứng, và đóng cửa

xuống máy tính. Nhóm này không có thành viên mặc định.

Users: Nhóm thành viên bình thường, hầu như chỉ có quyền read. Mặc định các thành viên tạo ra được đưa vào group này.

Special Groups

Máy chủ chạy Windows Server 2003 bao gồm một số đặc tính đặc biệt. Ngoài các nhóm trong Users and Built-in, Win 2k3 cung cấp thêm các nhóm gọi là Special Groups, thành viên của nhóm này có thể thực hiện một số chức năng đặc biệt nào đó mà không đòi hỏi người dùng phải đăng nhập.

User trở thành thành viên của các nhóm đặc biệt khi chỉ cần tương tác với hệ điều hành. Ví dụ, khi người dùng đăng nhập cục bộ vào máy tính, họ trở thành thành viên của Interactive group. Vì các nhóm này được tạo ra mặc định, chúng có thể cấp quyền sử dụng và quyền cho các nhóm đặc biệt, nhưng không thể chỉnh sửa hoặc xem các thành viên của nhóm này. Ngoài ra, group scopes không áp dụng cho các nhóm đặc biệt.

Chúng ta cần hiểu được mục đích của các nhóm đặc biệt, bởi vì bạn có thể sử dụng chúng cho mục đích an ninh, chính vì chúng cho phép bạn tạo ra các chi tiết hơn trong việc tiếp cận chính sách và kiểm soát truy cập tài nguyên.

Một số Special Group cơ bản:

Anonymous Logon: Nhóm dành cho thành viên sử dụng hệ thống không cần cung cấp username và password.

Authenticated Users: Nhóm đại diện cho tất cả người dùng và nhóm đã được xác thực.

Ngoài ra còn nhiều group khác mà ở đây tôi chưa liệt kê hết cho các bạn. Chúng ta sẽ gặp lại chúng khi làm việc với hệ thống.

Phần trước các bạn đã tìm hiểu xong về mặc lý thuyết, các thành phần của nhóm, phân loại nhóm người dùng. Phần tiếp theo chúng ta sẽ khảo sát các công cụ phục vụ cho việc quản lý nhóm được tối ưu hơn, bảo mật hơn.

Công cụ quản lý user và group

Windows Server 2003 hỗ trợ một số công cụ giúp bạn dễ dàng khắc phục sự cố và quản lý nhóm và các thành viên trong nhóm. Bảng sau đâyvạch ra những công cụ liên quan:

AD Users and Computers: Công cụ đồ họa dùng quản lý group và user tích hợp sẳn trong Active Directory.

ACL Editor: Cũng là công cụ đồ họa, dùng quản lý user và group, công cụ này dùng để cấp phát tài nguyên.

Whoami: Công cụ dòng lệnh. Nó hiển thị uservà SID của user, group và SID của group, các quyền và tình trạng của họ

(Ví dụ, kích hoạt hay vô hiệu hóa), và ID đăng nhập.

Dsadd: Công cụ dòng lệnh, dùng để tạo và quản lý user, group.

Ifmember: Công cụ dòng lệnh, để liệt kê tất cả các nhóm mà hiện tại thành viên thuộc. Thường được sử dụng trong các kịch bản đăng nhập. Bạn có thể tìm thấy công cụ này trong Windows Server 2003 Resource Kit.

Getsid Chế độ dòng lệnh để so sánh số SID của tài khoản hai người dùng.

Restricted Group Policy

Windows Server 2003 bao gồm một số thiết lập Group Policy được gọi là Restricted Group Policy (RGP) cho phép bạn kiểm soát thành viên trong nhóm. Sử dụng Restricted Group Policy, có thể chỉ định các thành viên trong một nhóm ở bất cứ đâu trong Active Directory. Ví dụ, bạn có thể tạo ra một chính sách để giới hạn việc truy cập vào một OU có chứa các máy tính chứa dữ liệu nhạy cảm. RGP sẽ loại bỏ user domain từ các nhóm người dùng cục bộ và do đó hạn chế số lượng người dùng có thể đăng nhập vào máy tính. Nhóm thành viên không quy định trong chính sách được loại bỏ khi thiết lập Group Policy.

Thiết lập cấu hình RGP

RGP thiết lập chính sách bao gồm hai tính chất: member và member of. Những định nghĩa riêng cùa thành viên (member) xác định những người thuộc và những người không thuộc nhóm bị hạn chế. Các thuộc tình của thành viên nhóm (member of) quy định cụ thể nhóm mà nhóm bị hạn chế có thể thuộc trong đó.

Ảnh hưởng của việc thực thi RGP

Khi một RGP được thi hành, bất kỳ thành viên hiện tại của một nhóm đó thì không nằm trong danh sách thành viên được loại trừ. Thành viên có thể được gỡ bỏ cũng bao gồm cả tài khoản của nhóm Administrators. Bất kỳ người dùng trong danh sách thành viên hiện chưa là thành viên của nhóm hạn chế thì được thêm vào. Ngoài ra, mỗi nhóm hạn chế là chỉ những thành viên của nhóm được quy định tại cột Member of.

Hình ở trên mà bạn thấy là phạm vi của Member và Member Of.

Áp đặt RGP

Bạn có thể áp đặt RGP theo những cách như sau:

- Định nghĩa ra một chính sách bằng chức năng trong Security Template, cái này sẽ được áp đặt trong suốt quá trình cấu hình trên máy tính local.

- Định nghĩa ra những thiết lập trực tiếp cho Group Policy Object (GPO). Cấu hình theo cách này thì đảm bảo rằng hệ điều hành sẽ tiếp tục thi hành các chính sách khác về nhóm.

Tạo ra Restricted Group Policy

Để tạo Restricted Group policy, bạn thực hiện theo các bước sau:

- Mở Group Policy Management, chuyển đến OU mà bạn muốn áp GPO, click chuột phải lên OU đó, và click vào Create and Link a

GPO Here.

- Trong hộp thoại GPO, nhập vào tên cho GPO mới, sau đó bấm OK.

- Chuột phải lên GPO mới và bấm Edit. Trong console tree,tìm đến đường dẫn Computer Configuration\Windows Settings\Security Settings\Restricted Groups.

- Cũng phía console tree, chuột phải lên Restricted Groups, và bấm Add Group.

- Trong của số Group, nhập vào tên nhóm mà bạn muốn áp dụng chức năng RGP, sau đó bấm OK.

- Đến trang Properties, bấm nút Add phía dưới group trong trường Member of.

- Tiếp theo bạn gõ tên nhóm mà muốn thêm vào trong nhóm này, và bấm OK.

Tài khoản Administrator có thể làm gì và được phép truy cập những gì?

Có hàng trăm, thậm chí hàng nghìn tài khoản Administrator trên mạng ngày nay. Bạn có thể điều khiển các tài khoản để biết chúng có khả năng làm những gì và được phép truy cập những gì?

Vì sao lại là điều khiển tài khoản Administrator?

Nếu là người quản trị các mạng Windows, có thể bạn đặc biệt quan tâm tới thành phần Active Directory doanh nghiệp. Với tất cả khái niệm bảo mật liên quan như domain controller (bộ điều khiển miền), server (máy chủ), service (dịch vụ), application (ứng dụng) và Internet connectivity (kết nối Internet), chỉ cần bỏ ra thêm chút thời gian bạn sẽ hiểu được cách kiểm soát các Administrator trong doanh nghiệp của mình một cách phù hợp và chính xác nhất.

Lý do các tài khoản này cần được kiểm soát thì muôn hình muôn vẻ. Đầu tiên, trên mỗi mạng, dù trung bình hay lớn cũng có thể có hàng nghìn tài khoản Administrator. Khả năng chúng vượt ra ngoài tầm kiểm soát là hoàn toàn có thực. Thứ hai, hầu hết các công ty đều cho phép “người dùng tiêu chuẩn” truy cập tài khoản Administrator cục bộ, có thể dẫn đến nguy cơ rủi ro hay tai nạn nào đó. Thứ ba, tài khoản Administrator nguyên bản ban đầu sẽ buộc phải dùng một cách dè dặt. Vì vậy, giới hạn đặc quyền là một cách thông minh để quản lý hệ thống mạng trong doanh nghiệp.

Bạn có bao nhiêu tài khoản Administrator?

Để tìm ra câu trả lời cho câu hỏi này, bạn cần tính toán một chút. Chúng ta sẽ bắt đầu với các máy tính để bàn sử dụng Windows với một tài khoản Administrator cục bộ. Đó là Windows NT, 200, XP và Vista. Ngoài ra còn có thể xét đến tất cả máy khách được dùng bởi “admin”, các nhà phát triển, nhân viên và cả trong phạm vi máy chủ hoạt động như một thiết bị ứng dụng hay dịch vụ. Cả một quán Internet công cộng hay các máy tính dùng cho mục đích nghiên cứu, thí nghiệm, trạm làm việc trung tâm hóa, cũng được xét đến trong phạm vi này. Đừng đếm tài khoản người dùng ở đây, vì số thiết bị có thể không khớp với số người dùng.

Bây giờ cần xem xét đến số server bạn có (lúc này chưa tính đến các domain controller). Với server, bạn cần quan tâm đến nhiệm vụ cụ thể của nó: lưu trữ dữ liệu, in ấn, ứng dụng, sở hữu dịch vụ, hoạt động như một văn phòng hay mail, fax,… Mỗi thiết bị này đều có một SAM và một tài khoản Administrator cục bộ. Tài khoản này không được dùng thường xuyên, nhưng như thế có khi lại càng cần được điều khiển đặc quyền.

Cuối cùng, bạn cần xem đến các domain controller. Trên bộ phận điều khiển miền này (cũng là một kiểu máy chủ) có một tài khoản Administrator quan trọng, là tài khoản điều khiển Active Directory. Ngoài ra còn là domain gốc và đóng vai trò quản trị chính cho doanh nghiệp. Nếu bạn có nhiều hơn một domain, mỗi domain sẽ có một tài khoản Administrator quan trọng này. Tài khoản Administrator tiếp theo chỉ điều khiển điện nguồn ở domain nhưng cũng có tác động rất manh.

Giới hạn đặc quyền đăng nhập

Bạn không làm được gì nhiều để giới hạn vật lý đặc quyền đăng nhập các tài khoản Administrator. Tuy nhiên không nên để chúng được sử dụng thường xuyên, cơ bản hàng ngày. Cần giới hạn chúng bằng cách hạn chế số người dùng biết mật khẩu. Với tài khoản Administrator liên quan đến Active Directory, tốt hơn hết là không để cho người dùng nào biết toàn bộ mật khẩu. Điều này có thể thực hiện dễ dàng với hai tài khoản Administrator khác nhau, chỉ nhập một phần mật khẩu, và dùng một tài liệu dẫn dắt đến các phần chứa mật khẩu đó. Nếu tài khoản chưa cần phải dùng đến, cả hai phần dữ liệu của mật khẩu có thể được giữ nguyên. Một lựa chọn khác là sử dụng chương trình tự động tạo mật khẩu, có thể tạo ra mật khẩu tổng hợp.

Giới hạn khả năng truy cập Administrator cục bộ

Cho dù bạn có cho phép người dùng tiêu chuẩn quyền “admin access” (truy cập với vai trò admin) vào máy tính của họ hay không, bạn vẫn cần giới hạn quyền truy cập tài khoản Administrator cục bộ. Có hai cách dễ dàng là thay đổi tên tài khoản Administrator local hoặc thay đổi mật khẩu thường xuyên. Có một nhóm các đối tượng Group Policy Object (GPO) cho từng kiểu thiết lập này. Đầu tiên là vàoComputer Configuration > Windows Settings > Security Settings > Local Policies > Security Options như trong Hình 1. Phần chính sách bạn muốn cầu hình là Accounts: Rename Administrator Account (thay đổi lại tên tài khoản Administrator).

Hình 1: Cấu hình lại để thay đổi tên cho tài khoản Administrator

Chính sách thứ hai bạn cần để cấu hình là các thiết lập policy. Chính sách này là một phần trong bộ PolicyMaker, được đặt trongComputer Configuration|Windows Settings|Control Panel|Local Users and Groups như minh họa ở Hình 2.

Hình 2: Cấu hình để thiết lập lại mật khẩu cho tài khoản Administrator cục bộ

Chú ý: Điều này không ngăn cản được người dùng tiêu chuẩn điều khiển định kỳ tài khoản. Chỉ có một cách thực hiện điều này là loại bỏ họ khỏi quyền admin control trên máy tính.

Giảm quyền truy cập mạng

Như đã nói ở trên, tài khoản Administrator không nên sử dụng hàng ngày. Do đó, không có lý do gì để cấu hình cho phép tài khoản này truy cập trên toàn bộ mạng. Một cách hay để giới hạn là không cho phép tài khoản Administrator truy cập server và domain controller qua mạng. Bạn có thể thực hiện điều này dễ dàng bằng thiết lập GPO, nằm trong Computer Configuration > Windows Settings > Security Settings > Local Policies > User Rights Assignment như Hình 3. Thiết lập bạn nên cấu hình có tên “Deny Access to this computer from Network” (Từ chối truy cập mạng trên máy tính này).

Hình 3: Cấu hình từ chối quyền truy cập mạng bằng tài khoản Administrator trên máy tính

Các cấu hình khác

Nếu bạn là người rất tỉ mỉ trong việc giới hạn quyền truy cập tài khoản Administrator trên mạng của công ty, bạn có thể tham khảo thêm một số chi tiết sau:

• Không dùng tài khoản Administrator như là một tài khoản dịch vụ.

• Từ chối truy cập Terminal Services trên server hoặc domain controller.

• Từ chối khả năng đăng nhập như một dịch vụ trên server và domain controller cho tài khoản Administrator.

• Từ chối đăng nhập như một job batch (công việc theo lô) cho tài khoản Administrator.

Các thiết lập này sẽ giới hạn phạm vi tác động của tài khoản Administrator trên máy tính hay trên mạng. Chúng không ngăn cản người dùng có đặc quyền admin cấu hình quyền truy cập. Trong trường hợp này bạn cần thiết lập chế độ kiểm soát cả hai kiểu cấu hình của Administrator, cũng như khi tài khoản này được dùng để đăng nhập và sử dụng User Rights. Các cấu hình này được hoàn chỉnh với việc sử dụng GPO. Bạn có thể tìm thấy chúng trong Computer Configuration > Windows Settings > Security Settings > Local Policies > Audit Policy như Hình 4.

Hình 4: Thiết lập chính sách kiểm định việc dùng và quản lý tài khoản

Tóm tắt

Administrator là tài khoản mạnh nhất, có tác động lớn nhất trong thế giới của hệ điều hành Windows. Nhưng cũng do tác động lớn của nó mà bạn nên giới hạn chỉ dùng khi thực sự cần đến nó. Như trong việc phục hồi nếu gặp sự cố hay cấu hình ban đầu. Để thực hiện hoạt động giới hạn này, bạn cần đến các thiết lập bổ sung kiểm soát quyền sử dụng và truy cập Administrator. Group Policy là cơ chế có tác dụng phân phối các thiết lập hạn chế đặc quyền tới tất cả các máy tính cần giới hạn Administrator. Chỉ cần các thiết lập được tạo một cách phù hợp, tài khoản Administrator sẽ được kiểm soát, không chỉ trong hoạt động mà ngay cả khi muốn theo dõi nếu có kẻ xâm phạm nào đó muốn tấn công mạng của bạn mà không cần tài khoản nào.

Khám phá điều chưa biết về System Center Virtual Machine Manager 2008

Một khía cạnh quan trọng của ảo hóa là vấn đề quản lý thực: là một quản trị viên, chắc hẳn bạn sẽ muốn có một bảng điều khiển riêng để quản lý tất cảc các máy ảo và các host của mình. Với phần mềm nhưVirtualCenter của VMware, bạn có thể quản lý môi trường ESX và có thể bổ sung thêm nhiều tính năng mở rộng khác (chẳng hạn như DRS, HA, templates,…). Câu trả lời của Microsoft cho vấn đề quản lý chính làSystem Center Virtual Machine Manager (hay vẫn được nhắc đến với tên viết tắt VMM).

Đây là một sản phẩm hoàn toàn riêng rẽ không được tích hợp trong Windows Server được biết đến như một giải pháp quản trị tập trung cho công nghệ ảo hóa Microsoft đặc biệt là Hyper-V. Quan sát hình bên dưới, VMM2008 cho phép nâng cao việc sử dụng máy chủ vật lý, quản lý một cách tập trung hạ tầng máy ảo và khả năng dự phòng, khả năng ủy quyền quản lý và ủy thác người dùng.VMM 2008 hỗ trợ cả các máy ảo đang chạy trong môi trường Vmware ESX Server, điều đó đã làm nó trở thành một công cụ đắc lực cho việc quản lý tập trung môi trường ảo hóa giữa các nhà sản xuất khác.

Tính năng Performance and Resource Optimization (PRO) và Intelligent Placement giúp chúng ta phân bố tài nguyên một cách hiệu quả hơn cũng như quan sát chúng trong các tình huống khác nhau.

Điều quan trọng khi dùng VMM 2008 chính là chúng ta phải đảm bảo rằng các bản vá đã được cập nhật trên tất cả các máy chủ Hyper-V để đảm bảo trước khi triển khai VMM 2008 nên tham khảo các yêu cầu triển khai theo link sau http://technet.microsoft.com/en-us/library/cc764328.aspx.

VMM 2008 là một giải pháp toàn diện cung cấp đầy đủ công cụ để quản lý nguồn tài nguyên máy ảo. Trong vấn đề bảo mật tính năng quan trọng nhất của VMM 2008 liên quan đến khả năng cho phép máy ảo đại biểu hành chính. VMM 2008 tạo ra các nhóm trên máy chủ vật lý và từ đó quản lý quyền hạn truy cập theo từng cá nhân đối với máy ảo. Đồng thời VMM còn cho phép chúng ta xây dựng một bộ thư viện với vai trò lưu trữ các máy ảo như các bản mẫu dễ dàng hơn trong việc mở rông hệ thống. Và kết hợp với group ở trên VMM cho phép quy định quyền hạn người dùng trong việc sử dụng tài nguyên để triển khai.Bên cạnh đó còn cung cấp hai tính năng là self service user và Web base administrator access mà chúng ta sẽ thảo luận bên dưới đây.

Với VMM 2008 chúng ta có thể tạo ra các role người dùng để phân quyền hạn cho từng group máy chủ, máy ảo và thư viện. Mỗi role người dùng bao gồm profile quy định quyền hạn truy cập vào một hoặc nhiều group cụ thể. Bạn cũng có thể dùng ADDS để dùng chung các tài khỏan người dùng trong domain nếu cần.VMM 2008 định nghĩa 3 profile mà chúng ta có thể dùng để apply vào các role

-

Administrator profile đây là mức quyền hạn truy cập cao nhất trong VMM 2008. Một Administrator role đã được tạo mặc định khi cài VMM 2008 và bạn không thể sử dụng profile này cho các role do bạn tạo ra về sau. Và những user thuộc role này có toàn quyền trong việc quản lý truy cập đến tất cả các host, máy ảo, và thư việc trong VMM 2008.

-

Delegated Administror profile có chức năng cung cấp khả năng truy cập các nhóm định nghĩa trước đó. User thuộc vào nhóm này có thể dùng VMM administror console để thay đổi cấu hình của tất cả máy ảo được định nghĩa trên các host máy chủ thuộc quyền quản lý của chúng. Bất lởi ở đây là chúng ta không thể dùng Delegated Administrator rolw để ủy thác truy cập đến một máy ảo cụ thể. Mà chỉ giới hạn ở group máy chủ, máy ảo và bộ thư viện.

-

Self Service User profile giải quyết được bài toán bên trên đó chính là sử lý giới hạn quản lý ở từng mày ảo cụ thể nhưng khác với hai profile trên là bắt buộc các user thuộc role này chỉ có thể quản lý các máy ảo thuộc quyền hạn trên nền Web hay còn gọi là Web Based Virtual Machine Manager Self Service Portal. Đặc biệt là còn có thể giới hạn cả tác vụ có thể thực thi trên máy ảo được phân quyền

Những profile này làm nên sự linh động và an toàn hơn trong việc triển khai máy ảo trong tổ chức. Bằng cách tạo ra các role và giới hạn khả năng truy cập chúng ta có thể đem đến một khả năng điều khiển tài nguyên mà không ảnh hưởng đến bất kỳ vấn đề bảo mật nào đối với các máy chủ được quản lý bởi group khác.

Delegated Administrator Role

Vì Administrator role là mặc định, không thể chỉnh sữa và toàn quyền tất cả nên chúng ta sẽ không đề cập đến mà thay vào đó sẽ tập chung ở hai profile sau.

Như đã nói qua những user thuộc group Delegated Administrator user role có thể dùng VMM Administrator Console để quản lý các tài nguyên thuộc quyền của mình (hosts/thự viện) đã được thiết lập và hiển nhiên các group không thuộc quyền sẽ không hiển thị trong console và không được quyền quản lý).

Để thêm Delegated Administrator user Role trong VMM 2008 bao gồm các bước:

1. Trong mục User Roles cùa VMM administrator Console, click New User Role trong khung Actions. Theo đó một hộp thoại wizard hiện ra.

2. Trong trang đó nhập User role name và Description –> chọn Delegated Administrator trong list User Role Profile –> Next

3. Trong trang Add Members chọn Add và sau đó nhập tên user group thuộc role này tất nhiên bạn hoàn toàn có thể thêm vào sau này –> Next

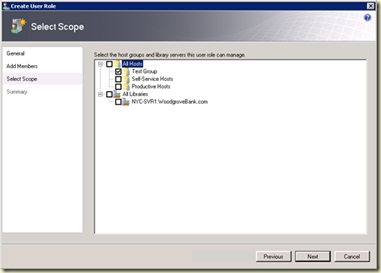

4. Và phần cuối là quan trọng nhất, trong mục Select Scope này chúng ta sẽ select để quy định nhóm host cũng như nhóm thư viện cho phép truy cập –> Next

5. Trong trang Summary xem lại các thông số và –> Create

Self Service Portal

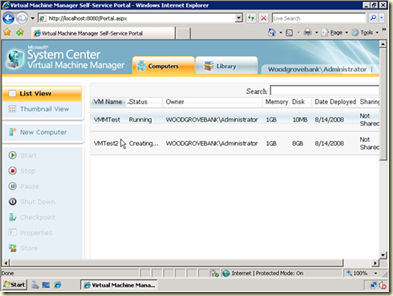

Virtual Machine Manager Self-Service Portal là một website được tạo ra cho các user thuộc profile Self Service, nó là một môi trường quản lý máy ảo thuộc quyền quản lý của những user này. Khi dùng Self Service Portal, những user này chỉ có thể thấy và quản lý máy ảo thuộc quyền của họ tất nhiên là với các action đã được quy định. VD bạn có thể tạo ra một group quản lý máy ảo thuộc máy chủ này với các action như start , stop, resume, save, pause nhưng chắc chắc rằng họ không có quyền xóa máy ảo trên host này.

Trước tiên để thấy được giao diên như trên chúng ta phải tạo role Self Service

Để tạo một Self Service User role trong VMM 2008 bao gồm các bước sau:

1. Trong User Roles cùa VMM administrator Console click chọn New User Roel trong khung Actions. Một bản wizard hiện ra.

2. Trong trang vừa hiện, nhập thông tin User role nam và Description sau đó chọn Self Service User trong list User Role Profile –> Next

3. Trong hộp thoại Add Members, chọn nhóm máy chủ hoặc thư việc bạn muốn cho phép quản lý –> Next

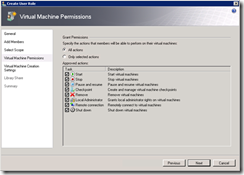

5. Tiếp đến là phần quy định Actions, trong trang Virtual Machine Permission lựa chọn các actions cho phép sử dụng để quản lý máy ảo. Bạn có thể chọn Select All hoặc chọn các action cụ thể bao gồm:

-

Start

-

Stop

-

Pause and Resume

-

Check point: cho phép user tạo và xóa check point và phục hồi lại máy ạo tại một thời điểm trước đó. Một checkpoint lưu lại tình trạng của mỗi ổ cứng kết nối với máy ảo.

-

Remove: cho phép user xoa máy ảo và file cấu hình

-

Local Administrator: cho phép user đặt password quản trị khi tạo một máy ảo để đảm bảo sự toàn quyền quản lý của họ trên máy ảo.

-

Remote connectionL cho phép user điều khiển máy ảo thông qua remote

-

Shutdown

6. Trong trang Virtual Machine Creation Settings là nơi chỉ định user nào được phép tạo máy ảo.

7. Trong Library Share, là nơi chỉ định user nào được phép lưu trữ máy ảo trong thư viện. Bạn có thể lựa chọn máy chủ chứa thư viện, share, đường dẫn cho các máy ảo. Trong trường hợp này bạn có thể cho phép user attech File ISO đến máy ảo bằng cách chọn đường dẫn Library tời nơi chưa file ISO.

8. Trong trang Summary kiểm tra lại cấu hình và click Create